چگونه VLAN را برای جداسازی ترافیک شبکه سازمانی پیکربندی کنیم؟

Table of Contents

Toggleتنظیم VLAN ؛ کلید جداسازی ترافیک شبکه سازمانی و ارتقای امنیت

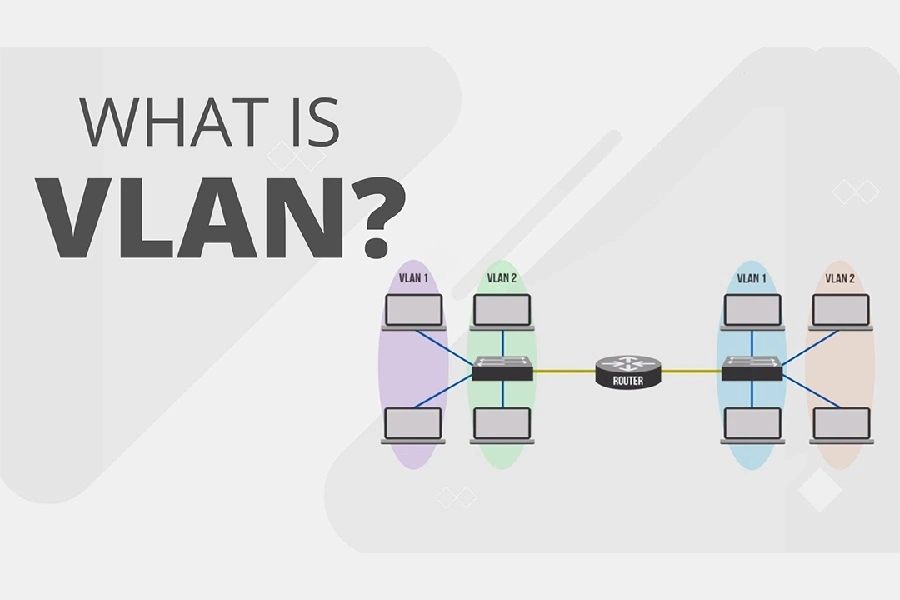

سازمانها برای حفظ عملکرد بهینه شبکههای خود به ابزارهای کارآمد نیاز دارند. یکی از این ابزارها تنظیم VLAN است که به شما اجازه میدهد ترافیک شبکه را به بخشهای مختلف تقسیم کنید. این جداسازی ضمن کمک به افزایش و تامین امنیت، کارایی شبکه را نیز بهبود میبخشد. اما اجرای درست این فرایند به تخصص نیاز دارد و به همین دلیل استفاده از خدمات پشتیبانی شبکه راهحل مناسبی است. تیمهای خدمات پشتیبانی شبکه، با دانش و تجربهی خود میتوانند به شما کمک کنند تا شبکه خود را بهطور موثر و بدون هیچگونه دغدغهای پیکربندی کنید.

چرا تنظیم VLAN امنیت و کارایی شبکه سازمانی شما را متحول میکند؟

تنظیم VLAN به طور چشمگیری امنیت و کارایی شبکه سازمانی را افزایش میدهد. این فناوری به سازمانها امکان میدهد که شبکههای خود را به بخشهای مختلف تقسیم کنند؛ به طوری که هر بخش فقط به منابع مورد نیاز خود دسترسی داشته باشد و از دیگر بخشها مجزا شود.

برخی از مزایای تنظیم VLAN عبارتاند از:

- جداسازی ترافیک حساس: با استفاده از VLAN ترافیک حساس مانند دادههای مالی یا اطلاعات مشتریان از دیگر ترافیکها جدا میشود. این جداسازی از دسترسی غیرمجاز به دادههای مهم جلوگیری میکند

- کاهش تداخل و ازدحام ترافیک: با تقسیم شبکه به VLANهای مختلف، ترافیک هر بخش بهصورت مجزا منتقل شده که باعث کاهش ازدحام در شبکه و بهبود عملکرد آن میشود

- افزایش کنترل و نظارت: VLAN به مدیران شبکه اجازه میدهد که ترافیک را بهتر نظارت کنند و کنترل دقیقتری بر روی دادههای ورودی و خروجی داشته باشند

- پشتیبانی از شبکههای مقیاسپذیر: با تنظیم VLAN سازمانها شبکه خود را مقیاسپذیر میکنند و با رشد نیازهای کسبوکار، شبکه را بدون نیاز به تغییرات عمده گسترش میدهند

- کاهش هزینهها: با استفاده از VLAN، نیاز به سوئیچهای فیزیکی اضافی کاهش مییابد. این موضوع هزینههای سختافزاری و نیاز به کابلکشی اضافی را کاهش میدهد

| ویژگیها | شبکه بدون VLAN | شبکه با VLAN |

|---|---|---|

| امنیت | پایین – تمام دستگاهها در یک Broadcast Domain هستند | بالا – جداسازی ترافیک بین بخشها یا کاربران مختلف |

| مدیریت ترافیک | دشوار – کنترل بر ترافیک داخلی محدود است | آسان – امکان مدیریت و فیلتر دقیقتر ترافیک |

| پیکربندی | ساده – نیاز به تنظیمات خاص ندارد | پیچیدهتر – نیازمند تنظیم Trunk, Access Port و VLAN ID |

| مقیاسپذیری | ضعیف – با افزایش کاربران، ترافیک Broadcast افزایش مییابد | بسیار بالا – امکان تقسیمبندی منطقی کاربران در سطح سازمان |

| هزینه اجرای اولیه | پایین – بدون نیاز به سوئیچهای مدیریتی | بالاتر – نیاز به سوئیچهای مدیریتشونده و آموزش کاربر |

| انعطافپذیری در توسعه | محدود – افزودن کاربر جدید پیچیده است | بالا – افزودن کاربر جدید به VLAN با چند کلیک قابل انجام است |

| جداسازی واحدهای سازمانی | ممکن نیست – همه در یک شبکه یکپارچهاند | ممکن است – هر واحد میتواند VLAN مستقل داشته باشد |

چگونه VLAN را پیکربندی کنیم؟

پیکربندی VLAN شامل چندین مرحله کلیدی است که باید به دقت انجام شود تا شبکه سازمانی به درستی جداسازی و امنیت آن تامین شود. در ادامه مراحل اساسی تنظیم VLAN برای جداسازی ترافیک شبکه را توضیح میدهیم.

شناسایی نیازمندیهای سازمانی؛ اولین گام در پیکربندی VLAN

قبل از هر چیزی موفقیت در پیکربندی VLAN وابسته به شناسایی دقیق نیازهای سازمانی شما است. در این مرحله باید بخشهای مختلف شبکه سازمان خود را شناسایی کرده و اهداف جداسازی را مشخص کنید. این فرایند شامل تعیین بخشهایی است که به امنیت بیشتر نیاز دارند یا باید از یکدیگر جدا شوند. علاوه بر این میزان ترافیک مورد نیاز برای هر بخش و نوع دادهها نیز باید مد نظر قرار گیرد. بهعنوان مثال بخش مالی به پهنای باند بالاتر و امنیت بیشتری نسبت به سایر بخشها نیاز دارد.

انتخاب مدل مناسب VLAN؛ درک انواع و مزایای هر مدل

با توجه به نیازهای سازمانی شناسایی شده، انتخاب مدل VLAN مناسب مرحله بعدی است. انواع مختلفی از مدلهای VLAN وجود دارند که شامل VLANهای پایه، تراکنشی و مدیریتی میشوند. هر یک از این مدلها با برخورداری از مزایای خاص خود، متناسب با نوع شبکه و بخشهای مختلف سازمان، یکی از این مدلها باید انتخاب شود.

به طور مثال اگر سازمان شما به تقسیمبندی دقیق و جداسازی ایمن دادهها نیاز دارد، مدلهای مدیریتی برای شما مناسبتر هستند. انتخاب مدل مناسب از این نظر اهمیت دارد که به شما کمک میکند تا بهترین عملکرد را از شبکه خود دریافت کرده و با تنظیم VLAN، امنیت و بهرهوری را تضمین کنید.

معرفی انواع VLAN و کاربردهای آنها

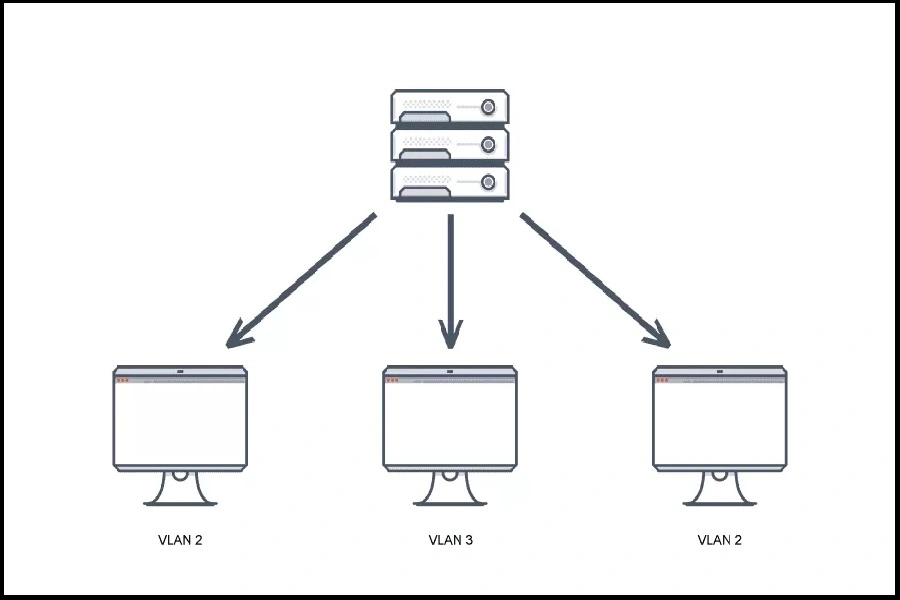

VLAN یا Virtual LAN به شما این امکان را میدهد تا کاربران یا دستگاههای یک شبکه فیزیکی را بهصورت منطقی به گروههای جداگانه تقسیم کنید. بسته به نیاز سازمان و نوع زیرساخت شبکه، انواع مختلفی از VLAN وجود دارد که هرکدام کاربرد و مزایای خاص خود را دارند:

۱. VLAN مبتنی بر پورت (Port-based VLAN)

در این مدل، هر پورت سوئیچ به یک VLAN خاص اختصاص مییابد. سادهترین و رایجترین نوع VLAN است.

مثال کاربردی: پورتهای 1 تا 10 متعلق به واحد فروش و VLAN 10 هستند، پورتهای 11 تا 20 برای واحد مالی و VLAN 20.

۲. VLAN مبتنی بر آدرس MAC (MAC-based VLAN)

در این روش، دستگاهها بر اساس آدرس MAC خود در VLANهای مختلف قرار میگیرند؛ حتی اگر به پورتهای مختلف متصل شوند.

مثال کاربردی: اگر لپتاپ کارمند فروشگاه همیشه به VLAN فروش نیاز داشته باشد، صرفنظر از پورت اتصال، با شناسایی MAC در VLAN مربوطه قرار میگیرد.

۳. VLAN مبتنی بر پروتکل (Protocol-based VLAN)

این نوع VLAN بر اساس نوع پروتکل ترافیک (مثل IP، IPX یا AppleTalk) تعریف میشود. به کمک آن میتوان ترافیک مربوط به پروتکلهای مختلف را از هم جدا کرد.

مثال کاربردی: ترافیک مبتنی بر IP در VLAN 100 و ترافیک مبتنی بر AppleTalk در VLAN 200 قرار میگیرد.

۴. Voice VLAN

برای جداسازی ترافیک صوتی VoIP از سایر ترافیکها استفاده میشود تا کیفیت تماس حفظ شود و تأخیر یا تداخل به حداقل برسد.

مثال کاربردی: تلفنهای IP متصل به سوئیچ، بهطور خودکار در Voice VLAN قرار میگیرند (مثلاً VLAN 30) تا پهنای باند اختصاصی و اولویت QoS داشته باشند.

پیکربندی سوئیچهای شبکه؛ تنظیمات پایه و جداسازی ترافیک

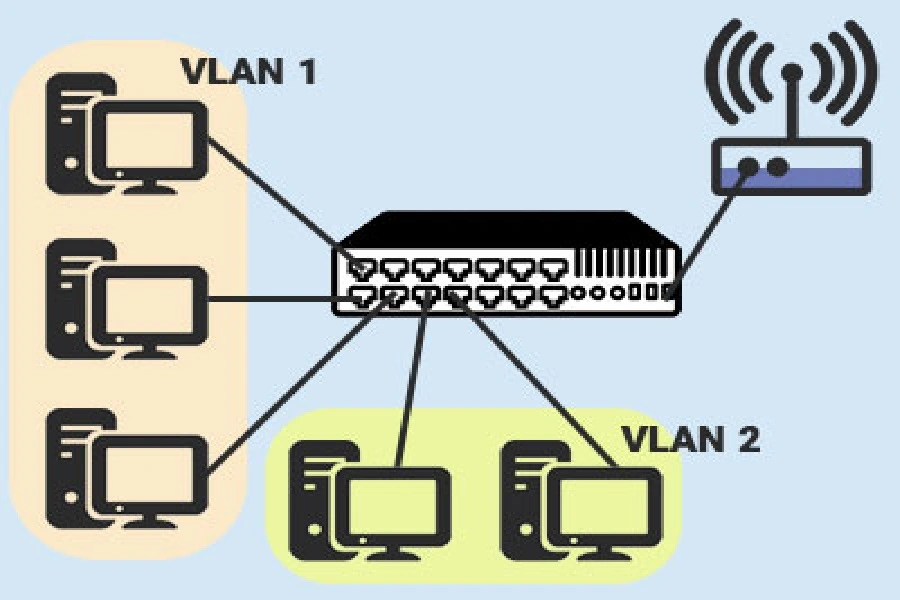

بعد از شناسایی نیازمندیها و انتخاب مدل مناسب VLAN، گام بعدی پیکربندی سوئیچهای شبکه است. در این مرحله از تنظیم VLAN سوئیچهای شبکه باید برای شناسایی و تفکیک ترافیک بین بخشهای مختلف شبکه تنظیم شوند.

هر سوئیچ باید بهطور جداگانه به یک VLAN اختصاص داده شود و ترافیک را فقط بین اعضای همان VLAN عبور دهد. برای این کار باید هر پورت سوئیچ را برای اتصال به یک VLAN خاص تنظیم کرده و آن را به طور دقیق مدیریت کنید. این فرایند باعث میشود که دادهها فقط بین بخشهایی منتقل شوند که باید با یکدیگر ارتباط داشته باشند.

مراحل گامبهگام تنظیم VLAN در شبکه (Cisco CLI)

پیشنیاز:

- دسترسی به محیط کنسول سوئیچ (از طریق کابل کنسول یا تلنت/SSH)

- سوئیچ مدیریتی لایه ۲ یا بالاتر

- داشتن طرح شبکه و شماره VLANها مشخص

مرحله ۱: وارد حالت تنظیمات شوید

shellCopyEditenable

configure terminal

مرحله ۲: تعریف VLAN جدید

shellCopyEditvlan 10

name Sales

exit

vlan 20

name Accounting

exit

هر VLAN یک عدد (VLAN ID) دارد و میتوان برای آن نام اختصاصی تعریف کرد.

مرحله ۳: اختصاص پورتها به VLAN

shellCopyEditinterface range fa0/1 - 10

switchport mode access

switchport access vlan 10

exit

interface range fa0/11 - 20

switchport mode access

switchport access vlan 20

exit

در این مثال، پورتهای 1 تا 10 در VLAN 10 (فروش) و پورتهای 11 تا 20 در VLAN 20 (مالی) قرار گرفتهاند.

مرحله ۴: تنظیم پورت Trunk برای ارتباط بین سوئیچها یا روتر

shellCopyEditinterface fa0/24

switchport trunk encapsulation dot1q

switchport mode trunk

switchport trunk allowed vlan 10,20

exit

پورت trunk برای عبور ترافیک چند VLAN از طریق یک لینک فیزیکی استفاده میشود.

🔹 مرحله ۵: بررسی وضعیت VLANها

shellCopyEditshow vlan brief

این دستور لیستی از VLANهای فعال و پورتهای مرتبط را نمایش میدهد.

نکات مهم:

- حتماً پس از تنظیمات، کانفیگ را ذخیره کنید:

shellCopyEditwrite memory

یا:

shellCopyEditcopy running-config startup-config

- اگر بخواهید ارتباط بین VLANها برقرار شود، باید از روتر (Router on a Stick) یا سوئیچ لایه ۳ استفاده کنید.

پیکربندی روترها و مسیر دهی؛ اتصال امن و جداسازی مناسب ترافیک

اگرچه سوئیچهای شبکه مسئول تفکیک ترافیک بین بخشهای مختلف سازمان هستند، اما برای ارتباط بین VLANها به روتر نیاز دارید. پیکربندی صحیح روترها برای مدیریت مسیر دهی بین VLANها اهمیت زیادی دارد. این کار بهطور موثر ارتباط بین بخشهای مختلف سازمان را بدون تداخل ترافیک و دادهها بین VLANها برقرار میکند.

تست و نظارت بر عملکرد VLAN؛ اطمینان از عملکرد بهینه و امنیت شبکه

پس از انجام مراحل پیکربندی، مهمترین گام تست و نظارت بر عملکرد شبکه است. این مرحله به شما کمک میکند تا مطمئن شوید که شبکه به درستی تقسیمبندی شده و ترافیک بهطور امن در حال جریان است. شما باید بررسی کنید که آیا تمامی بخشها میتوانند دادهها را بدون هیچ مشکلی ارسال و دریافت کنند یا خیر؟ همچنین باید از ابزارهای نظارتی برای شناسایی مشکلات امنیتی یا کارایی شبکه استفاده کنید تا در صورت بروز مشکلات، بتوانید به سرعت آنها را از بین ببرید.

نکات عیبیابی VLAN

راهاندازی VLAN در شبکههای سازمانی، اگرچه به افزایش امنیت و مدیریتپذیری کمک میکند، اما در صورت پیکربندی اشتباه ممکن است باعث بروز مشکلات ارتباطی یا عملکردی شود. در این بخش، رایجترین مشکلات مربوط به VLAN و راهحل آنها را بررسی میکنیم.

۱. عدم ارتباط بین VLANها

نشانه: سیستمهای VLAN 10 و VLAN 20 نمیتوانند با یکدیگر ارتباط برقرار کنند.

علت رایج: عدم وجود روتر یا سوئیچ لایه ۳ برای انجام عملیات Routing بین VLANها (inter-VLAN routing).

راهحل:

- اطمینان حاصل کنید که از Router-on-a-Stick یا سوئیچ لایه ۳ با SVI استفاده میکنید.

- بررسی کنید آیا برای هر VLAN یک Interface مجازی (SVI) ایجاد و فعال شده است یا خیر.

۲. Trunk به درستی کار نمیکند

نشانه: برخی VLANها روی پورت Trunk ارتباط ندارند.

علت رایج: تنظیم نادرست حالت پورت یا لیست مجاز VLANها روی Trunk.

راهحل:

shellCopyEditshow interfaces trunk

- بررسی کنید VLAN مربوطه در لیست allowed VLANs قرار داشته باشد:

shellCopyEditswitchport trunk allowed vlan 10,20,30

- مطمئن شوید از Dot1Q استفاده شده و حالت پورت روی Trunk تنظیم شده:

shellCopyEditswitchport mode trunk

۳. عدم اتصال کلاینتها به شبکه در یک VLAN

نشانه: کلاینت متصل به VLAN خاصی، دسترسی به شبکه ندارد یا IP نمیگیرد.

علت رایج:

- پیکربندی نادرست Access Port

- عدم تنظیم صحیح VLAN ID روی DHCP Server

راهحل:

- بررسی کنید پورت مورد نظر در حالت Access باشد:

shellCopyEditswitchport mode access

switchport access vlan 10

- بررسی کنید سرور DHCP در همان VLAN قرار دارد یا سرویس DHCP Relay فعال باشد.

۴. ترافیک Broadcast بیش از حد در یک VLAN

نشانه: کاهش سرعت شبکه یا رفتار غیرعادی سیستمها در یک VLAN خاص.

علت رایج: نبود طراحی مناسب برای تفکیک ترافیک یا استفاده نادرست از VLANها.

راهحل:

- تقسیم کاربران به چند VLAN کوچکتر.

- فعالسازی امکانات مدیریتی مثل Storm Control در سوئیچها.

نکته تکمیلی: همیشه برای عیبیابی VLAN، از دستورات زیر استفاده کنید:

shellCopyEditshow vlan brief

show interfaces status

show interfaces trunk

show running-config

بیشتر بخوانید : محدود سازی دسترسی کارمندان به اینترنت در سازمانها و ادارات

تنظیم VLAN؛ راهحل کلیدی برای امنیت و عملکرد بینقص شبکه!

تنظیم VLAN تحولی اساسی در امنیت و کارایی شبکه سازمانی شما ایجاد میکند. با تقسیمبندی ترافیک شبکه و جدا کردن بخشهای مختلف از یکدیگر، ضمن محدود کردن دسترسیهای غیر مجاز، مدیریت شبکه نیز راحتتر میشود. برای پیادهسازی دقیق و اصولی VLAN و بهدست آوردن بهترین نتایج، بهرهمندی از خدمات شبکه و سرور تخصصی امری ضروری است. تیم پشتیبانی کامکو در تمامی مراحل از طراحی اولیه تا تنظیمات دقیق VLAN، شما را همراهی میکند. ما به شما کمک میکنیم تا شبکهای امن و کارآمد برای سازمان خود ایجاد کنید.

سوالات متداول

آیا برای تنظیم VLAN به تجهیزات خاصی نیاز است؟

پیکربندی VLAN از طریق سوئیچها و روترها انجام میشود که قابلیت پشتیبانی از VLAN را داشته باشند. در صورت لزوم میتوان از سوئیچهای مدیریتی استفاده کرد.

آیا VLAN امنیت شبکه را بهبود میبخشد؟

بله. با جداسازی ترافیک شبکه و محدود کردن دسترسیها، VLAN امنیت شبکه را بهطور چشمگیری افزایش میدهد.

برای پیکربندی VLAN به چه مهارتهایی نیاز است؟

برای پیکربندی VLAN، به دانش فنی در زمینه شبکه، سوئیچها، روترها و پروتکلهای مربوطه نیاز دارید. استفاده از خدمات پشتیبانی شبکه این فرایند را برای شما آسانتر میکند.

فارسی

فارسی

English

English

توی یه شبکه سازمانی ساده با چند بخش مثل حسابداری، فروش و مدیریت، اگه بخوایم ترافیک این بخشها رو با VLAN جدا کنیم، فقط

تعریف VLAN توی سوئیچ کافیه یا باید رو هر سیستم هم تنظیماتی انجام بدیم؟

بله، تعریف VLAN روی سوئیچ اصلی لازمه، اما برای اینکه دستگاهها در VLAN درست قرار بگیرن، باید پورت مربوط به هر سیستم روی سوئیچ هم به VLAN موردنظر اختصاص داده بشه (Access Mode). اگه از روتر یا لایه ۳ سوییچ استفاده میکنید، برای ارتباط بین VLANها هم باید Routing Between VLANs فعال بشه. نیازی به تنظیم خاصی روی خود سیستمها نیست، مگر اینکه از VLAN Tagging روی کارت شبکه استفاده بشه.

تو شرکت ما چند تا واحد داریم که باید شبکهشون جدا بشه ولی نمیخوایم فیزیکی کابلکشی کنیم. VLAN بهترین راهه به نظرتون؟

بله، دقیقاً یکی از مزیتهای VLAN همین جداسازی منطقی بدون نیاز به کابلکشی جدیده. اگر سوئیچهاتون manageable باشن، بهراحتی میتونید پیادهسازی رو انجام بدین. برای طراحی بهتر، ما هم میتونیم کمکتون کنیم.

توی برج ما حدود 50 تا دوربین داریم و یک سرور و یک کامپیوتر

برای لابی من که تصویر دوربین ها رو میبینه. آیا در این حالت

vlan میتونه به کاهش بار شبکه کمک کنه؟