داستان یک IP سرگردان: چگونه یک روتر ناشناس شبکه سازمان را فلج کرد؟

Table of Contents

Toggleمقدمه

همهچیز از یک صبح کاملاً عادی شروع شد. کاربران یکییکی تماس میگرفتند؛ نه با یک مشکل مشخص، بلکه با جملههایی مبهم و نگرانکننده:

«اینترنت هست ولی هیچی باز نمیشه»،

«سیستم من وصله، ولی سرور رو نمیبینه»،

«پرینتر دیگه کار نمیکنه، ولی دیروز درست بود».

شبکه قطع نشده بود، سرورها Down نبودند، لینک اینترنت برقرار بود؛ اما انگار کل شبکه دچار یک بینظمی عجیب شده بود. نه یک قطعی واضح، نه یک خطای مشخص. فقط آشفتگی.

در چنین شرایطی، تجربه نشان میدهد که مشکل معمولاً آن چیزی نیست که در نگاه اول دیده میشود. تیم پشتیبانی شبکه کامکو با همین فرض وارد ماجرا شد؛ نه برای ریاستارتهای بیهدف یا حدسهای سریع، بلکه برای دنبالکردن سرنخهایی که شبکه از خود بهجا گذاشته بود.

چند دقیقه بعد، اولین نشانه غیرعادی دیده شد:

IPها یکسان نبودند.

Gatewayها فرق میکردند.

بعضی سیستمها انگار از یک شبکه کاملاً دیگر آدرس گرفته بودند.

اینجا بود که داستان شکل گرفت؛ داستان یک IP سرگردان، داستان یک دستگاه ناشناس که بیسروصدا وارد شبکه شده بود و بدون اینکه کسی متوجه شود، نقش DHCP را بهعهده گرفته بود. دستگاهی که قرار نبود آنجا باشد، اما تمام شبکه سازمان را تحت تأثیر قرار داده بود.

این مقاله روایت واقعی یکی از همان سناریوهایی است که نشان میدهد چگونه یک Rogue DHCP ساده حتی یک روتر خانگی میتواند کل زیرساخت شبکه را فلج کند، و چرا تشخیص چنین مشکلاتی فقط با ابزار نیست، بلکه به تجربه، تحلیل و نگاه عمیق در پشتیبانی شبکه نیاز دارد.

اولین نشانههای فاجعه در شبکه

در ظاهر، شبکه هنوز «زنده» بود. چراغ لینکها سبز بودند، سوئیچها Down نشده بودند و اینترنت روی بعضی سیستمها کار میکرد. اما همین «بعضی» اولین زنگ خطر بود.

اولین چیزی که به چشم آمد، رفتار غیرقابل پیشبینی کاربران بود. یک کارمند میگفت به فایلسرور دسترسی دارد، اما همکار کناریاش با همان سطح دسترسی حتی Ping هم نمیگرفت. پرینتری که سالها بدون مشکل کار میکرد، برای بعضی سیستمها ناپدید شده بود و برای بعضی دیگر هنوز در دسترس بود.

وقتی تیم پشتیبانی شبکه کامکو شروع به بررسی سیستمها کرد، یک الگوی نگرانکننده کمکم خودش را نشان داد:

- بعضی کلاینتها IPهایی در رنج آشنا داشتند

- بعضی دیگر Gateway متفاوتی گرفته بودند

- DNS روی چند سیستم بهجای سرور داخلی، به یک آدرس ناشناس اشاره میکرد

شبکه انگار به دو بخش نامرئی تقسیم شده بود؛ بدون VLAN، بدون تغییر در توپولوژی، بدون هیچ تغییر رسمی در تنظیمات.

در چنین شرایطی، تجربه میگوید مشکل نه در سرورهاست، نه در فایروال، نه حتی در لینک اینترنت. وقتی IPها داستانهای متفاوتی تعریف میکنند، معمولاً کسی در شبکه هست که نباید نقش DHCP را بازی کند.

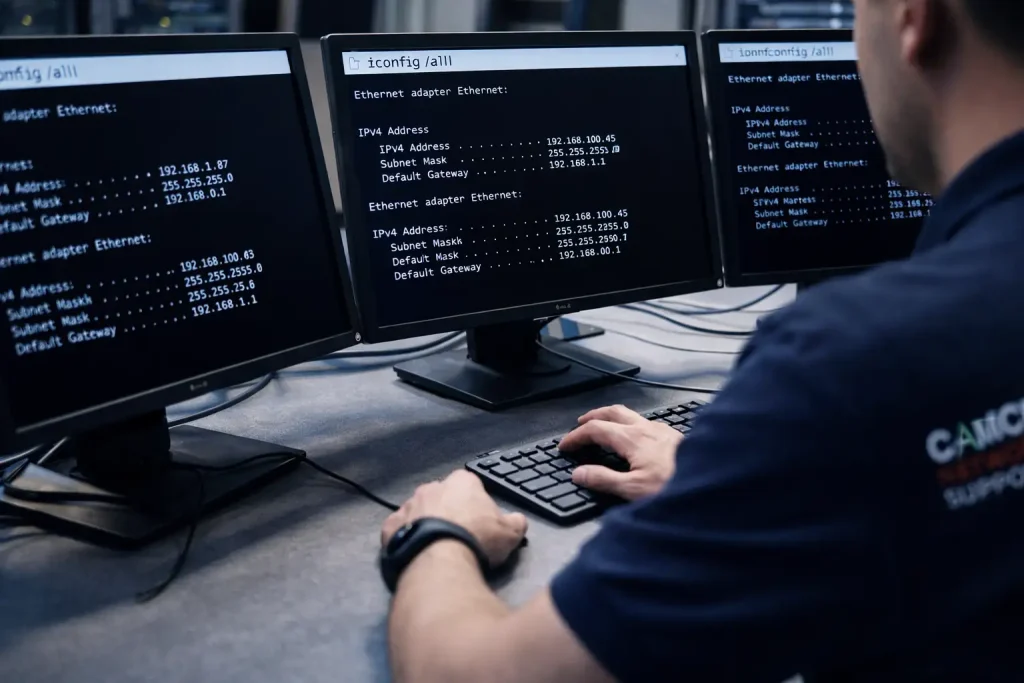

بررسی ساده با ipconfig /all روی چند سیستم کافی بود تا شک جدیتر شود. Subnet Maskها یکسان نبودند. Default Gatewayها همخوانی نداشتند. بعضی سیستمها حتی از رنجی آدرس گرفته بودند که اصلاً در طراحی شبکه وجود نداشت.

اینجا بود که تصویر کلی تغییر کرد. این دیگر یک مشکل تصادفی یا اختلال لحظهای نبود. نشانهها بهوضوح میگفتند که شبکه قربانی یک تزریق آدرس ناخواسته شده است؛ مشکلی که اگر سریع شناسایی نشود، میتواند کل سازمان را زمینگیر کند.

وقتی DHCP دیگر قابل اعتماد نیست

تا اینجای ماجرا، نشانهها واضح بودند اما مقصر هنوز در سایه بود. شبکهای که سالها با یک الگوی مشخص کار کرده بود، حالا رفتاری غیرقابل پیشبینی نشان میداد. درست در همین نقطه است که باید یک سؤال کلیدی پرسیده شود:

آیا هنوز میتوان به DHCP اعتماد کرد؟

برای پاسخ به این سؤال، لازم است یک قدم به عقب برگردیم و ببینیم DHCP در یک شبکه سالم چگونه باید کار کند.

DHCP چگونه باید کار کند؟

در یک شبکه سازمانی، DHCP Server یکی از ستونهای اصلی زیرساخت است. وظیفه آن فقط «دادن IP» نیست؛ بلکه تحویل مجموعهای از اطلاعات حیاتی به کلاینتهاست که بدون آنها، شبکه عملاً کارایی خود را از دست میدهد.

یک DHCP سالم باید:

- IP را از Scope تعریفشده و کنترلشده اختصاص دهد

- Default Gateway صحیح را به کلاینت اعلام کند تا مسیر خروج ترافیک مشخص باشد

- DNS Server معتبر را ارائه دهد تا نامها بهدرستی Resolve شوند

اگر حتی یکی از این موارد اشتباه باشد، نتیجه فقط قطع اینترنت نیست؛ بلکه زنجیرهای از اختلالهاست:

احراز هویت دچار مشکل میشود، دسترسی به سرورها ناپایدار میشود و سرویسها رفتاری تصادفی پیدا میکنند.

به همین دلیل، DHCP در شبکه سازمانی باید یک منبع واحد، شناختهشده و قابل اعتماد باشد.

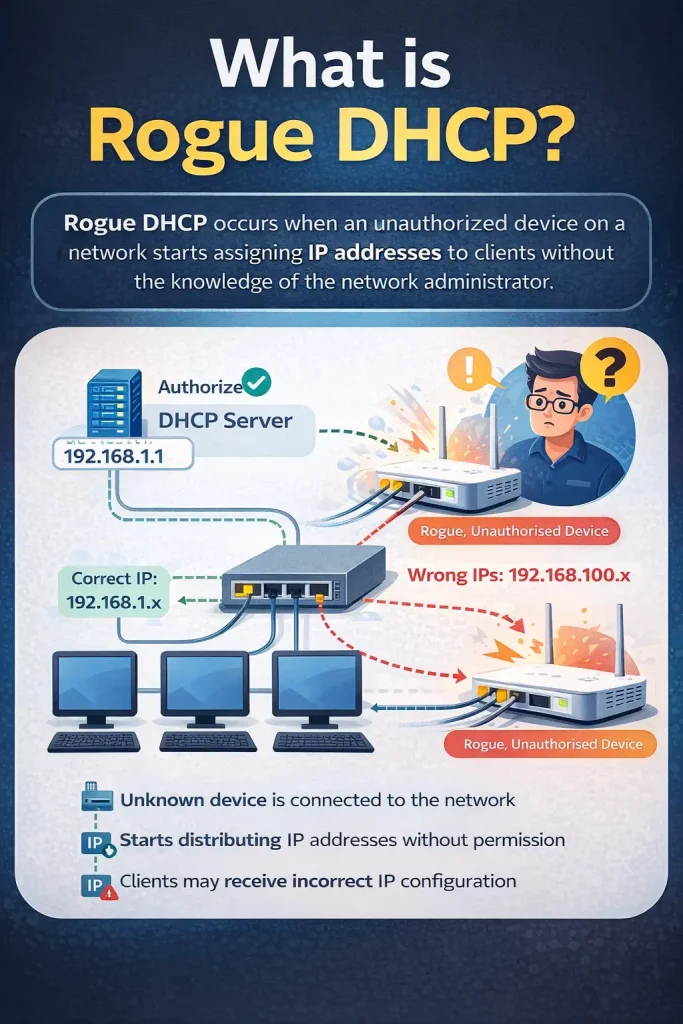

Rogue DHCP دقیقاً چیست؟

Rogue DHCP به زبان ساده یعنی:

هر دستگاهی در شبکه که بدون مجوز، شروع به پاسخ دادن به درخواستهای DHCP کند.

این دستگاه میتواند:

- یک روتر یا مودم خانگی باشد

- یک Access Point ارزانقیمت

- یا حتی یک سیستم که بهاشتباه DHCP روی آن فعال شده است

تفاوت اصلی DHCP مجاز با DHCP سرگردان دقیقاً همینجاست:

- DHCP مجاز بخشی از طراحی شبکه است

- Rogue DHCP یک عنصر خارج از کنترل است که بدون اطلاع مدیر شبکه عمل میکند

مشکل از جایی شروع میشود که کلاینتها، بهطور تصادفی، از هر کدام زودتر پاسخ بگیرند، همان را معتبر فرض میکنند. یعنی ممکن است دو سیستم کنار هم نشسته باشند، اما:

- یکی IP درست بگیرد

- دیگری Gateway اشتباه

- و سومی DNS کاملاً ناشناس

و این یعنی بیثباتی کامل.

چرا Rogue DHCP خطرناکتر از یک قطعی ساده است؟

قطعی شبکه معمولاً واضح است؛ همه چیز Down میشود و همه متوجه میشوند.

اما Rogue DHCP خطرناک است چون شبکه را نیمهفلج میکند.

در این حالت:

- بعضی سرویسها کار میکنند، بعضی نه

- مشکل دائمی نیست، اما مدام تکرار میشود

- لاگها همیشه سرنخ واضح نمیدهند

بدتر از همه اینکه Rogue DHCP فقط یک مشکل عملکردی نیست؛ بلکه یک ریسک امنیتی جدی هم محسوب میشود. تزریق DNS یا Gateway اشتباه میتواند مسیر ترافیک را تغییر دهد، احراز هویت را مختل کند و حتی زمینه حملات پیچیدهتر را فراهم کند.

در چنین شرایطی، تشخیص مشکل نه با حدس، بلکه با تجربه، تحلیل رفتاری شبکه و شناخت دقیق زیرساخت ممکن است؛ همان چیزی که در سناریوهای واقعی پشتیبانی شبکه اهمیت حیاتی پیدا میکند.

سرنخ اول؛ IPهایی که شبیه هم نیستند

در چنین بحرانهایی، همیشه یک لحظه وجود دارد که همهچیز از حالت «حدس» خارج میشود و وارد فاز «مدرک» میشویم. برای این شبکه، آن لحظه دقیقاً وقتی بود که IPها کنار هم گذاشته شدند.

اولین سیستم بررسی شد.

IP در رنج درست بود، Gateway آشنا، DNS داخلی.

سیستم دوم؟ IP متفاوت، Gateway عجیب، DNS که اصلاً در طراحی شبکه وجود نداشت.

اینجا دیگر تصادفی در کار نبود.

تیم پشتیبانی شبکه کامکو شروع کرد به بررسی ساده اما هدفمند؛ نه با ابزارهای پیچیده، بلکه با همان چیزی که همیشه حقیقت را لو میدهد: مقایسه.

روی چند سیستم مختلف، تنها یک دستور اجرا شد:ipconfig /all

نتیجهها نگرانکننده بودند:

- Subnet Maskها یکسان نبودند

- Default Gatewayها از دو آدرس متفاوت میآمدند

- DNS بعضی سیستمها به یک IP ناشناس اشاره میکرد

در یک شبکه سازمانی سالم، این اتفاق نباید بیفتد. حتی اگر DHCP دچار مشکل شود، معمولاً همه سیستمها یک رفتار اشتباه مشابه نشان میدهند. اما اینجا هر سیستم داستان خودش را داشت.

این دقیقاً همان نشانهای است که مدیران شبکه باتجربه به آن حساس میشوند:

چند منبع DHCP در یک Broadcast Domain.

وقتی دو یا چند DHCP همزمان پاسخ میدهند، کلاینتها بر اساس سرعت پاسخ تصمیم میگیرند، نه اعتبار. هر کسی زودتر Offer بدهد، برنده است؛ حتی اگر کاملاً ناشناس باشد.

از همینجا بود که فرضیه جدی شکل گرفت:

یک DHCP سرگردان در شبکه فعال است.

نه روی سرورها.

نه در تنظیمات رسمی.

بلکه جایی در دل شبکه، متصل به یکی از پورتهای Access، بیسروصدا و بدون اینکه کسی متوجه شود.

و این یعنی ماجرا از یک اختلال ساده عبور کرده بود؛ حالا پای یک Rogue DHCP واقعی در میان بود.

در این نقطه، مسیر ادامه مشخص شد:

باید متهم پیدا میشد.

ردگیری متهم؛ Rogue DHCP از کجا آمده بود؟

در این مرحله، دیگر مطمئن بودیم که با یک Rogue DHCP طرف هستیم. اما دانستن «چیست» کافی نبود؛ سؤال اصلی این بود:

کجاست؟

در شبکهای با دهها پورت، چندین سوئیچ و صدها کلاینت، پیدا کردن یک DHCP سرگردان بدون روش، شبیه گشتن دنبال سوزن در انبار کاه است. اینجا دقیقاً جایی است که تجربه و رویکرد سیستماتیک اهمیت پیدا میکند.

بررسی لاگهای DHCP Server

اولین توقف، جایی بود که انتظار میرفت حقیقت را بگوید: DHCP Server اصلی شبکه.

Leaseهای غیرعادی

بررسی Leaseها نشان داد:

- تعداد IPهای فعال کمتر از حد انتظار است

- بعضی سیستمهایی که همیشه IP میگرفتند، دیگر در لیست دیده نمیشوند

- Leaseها زودتر از معمول آزاد میشوند

این یعنی بخشی از کلاینتها اصلاً به DHCP اصلی مراجعه نمیکنند.

کاهش ناگهانی درخواستها

نکته مهمتر، افت ناگهانی DHCP Requestها بود. بدون تغییر در تعداد کاربران یا تجهیزات، درخواستها کاهش پیدا کرده بودند؛ نشانهای واضح که کلاینتها پاسخ خود را از جای دیگری میگیرند.

DHCP Server سالم بود، اما دیگر تنها بازیگر میدان نبود.

استفاده از ابزارهای شبکه

وقتی لاگها سرنخ میدهند اما آدرس دقیق نمیدهند، نوبت ابزارهاست.

arp -a

با اجرای arp -a روی چند سیستم مشکوک، یک الگوی جالب دیده شد:

- MAC Address مربوط به Gateway در بعضی سیستمها متفاوت بود

- این MAC به هیچکدام از تجهیزات شناختهشده شبکه تعلق نداشت

Gateway داشت از جایی میآمد که نباید میآمد.

Wireshark (DHCP Offer Analysis)

در مرحله بعد، ترافیک DHCP Capture شد. اینجا لحظهای بود که متهم عملاً خودش را معرفی کرد.

در Packetها:

- بیش از یک DHCP Offer دیده میشد

- یکی از Offerها از IP ناشناسی ارسال میشد

- پاسخ این DHCP در بعضی مواقع سریعتر از DHCP اصلی بود

کلاینتها طبق پروتکل، سریعترین Offer را میپذیرفتند؛ بدون هیچ قضاوتی درباره معتبر بودن منبع.

Switch MAC Address Table

حالا فقط یک سؤال باقی مانده بود: این MAC Address به کدام پورت وصل است؟

با بررسی MAC Address Table سوئیچ:

- MAC ناشناس روی یک پورت Access مشخص دیده شد

- پورتی که ظاهراً فقط به یک میز کار معمولی وصل بود

این دقیقاً همان جایی بود که داستان به نقطه اوج رسید.

پشت آن پورت، نه سرور بود، نه تجهیز شبکه سازمانی؛

بلکه یک روتر خانگی کوچک که DHCP آن بهصورت پیشفرض فعال مانده بود.

در این لحظه، معما حل شده بود.

نه حملهای پیچیده، نه خرابکاری عمدی؛

فقط یک دستگاه ساده که در جای اشتباه، با تنظیمات اشتباه، کل شبکه را به هم ریخته بود.

اما کار هنوز تمام نشده بود.

پیدا کردن متهم فقط نیمی از ماجراست؛

نیمه دیگر، مهار بحران و جلوگیری از تکرار آن است.

متهم پیدا شد؛ یک روتر خانگی پشت میز کارمند

وقتی پورت سوئیچ مشخص شد، همهچیز ناگهان ساده و در عین حال عجیب به نظر میرسید. پورتی که از نظر مستندات، فقط به یک سیستم کاربری معمولی وصل بود؛ نه سرور، نه تجهیز خاص، نه چیزی که انتظار دردسر از آن برود.

با مراجعه به محل، تصویر کامل شد.

پشت میز کارمند، کنار کیس و کابلهای درهمپیچیده، یک روتر خانگی کوچک قرار داشت؛ همان مدلهایی که در خانهها برای اینترنت ADSL یا VDSL استفاده میشوند. دستگاه روشن بود، کابل شبکه به آن وصل بود و دقیقاً همان کاری را میکرد که برایش طراحی شده بود:

دادن IP.

مشکل اینجا بود که این روتر:

- به شبکه سازمانی وصل شده بود

- DHCP آن بهصورت پیشفرض فعال مانده بود

- و هیچکس از حضورش خبر نداشت

کارمند برای حل یک نیاز ساده دسترسی شخصی به اینترنت یا وایفای این دستگاه را وصل کرده بود، بدون اینکه بداند همین حرکت ساده میتواند کل شبکه را مختل کند.

از نگاه فنی، همهچیز روشن شد:

- روتر خانگی به درخواستهای DHCP پاسخ میداد

- در بعضی مواقع، Offer آن سریعتر از DHCP Server اصلی میرسید

- کلاینتها بدون هیچ خطایی، IP، Gateway و DNS اشتباه دریافت میکردند

و نتیجه؟

شبکهای که نصفهنیمه کار میکرد، سرویسهایی که گاهی در دسترس بودند و گاهی نه، و کاربرانی که هرکدام تجربهای متفاوت داشتند.

این دقیقاً همان سناریویی است که Rogue DHCP را به یکی از خطرناکترین مشکلات شبکه تبدیل میکند؛ نه بهخاطر پیچیدگی، بلکه بهخاطر سادگی فریبندهاش.

در این لحظه، برای تیم پشتیبانی شبکه کامکو موضوع کاملاً روشن بود. نه با یک حمله خارجی طرف بودند، نه با خرابی زیرساخت؛ بلکه با یک اشتباه انسانی کوچک که در نبود کنترلهای مناسب، به یک بحران واقعی تبدیل شده بود.

اما داستان هنوز تمام نشده بود.

پیدا شدن متهم پایان کار نبود؛

حالا نوبت مهار سریع، پاکسازی اثرات مخرب و بازگرداندن ثبات به شبکه بود قبل از اینکه اختلال بیشتر شود یا اعتماد کاربران کاملاً از بین برود.

چرا Rogue DHCP میتواند شبکه را نابود کند؟

Rogue DHCP از آن دسته مشکلاتی است که خطرش بهمراتب بیشتر از چیزی است که در نگاه اول دیده میشود. نه بهخاطر پیچیدگی فنی، بلکه بهخاطر تأثیری که بهصورت زنجیرهای روی تمام لایههای شبکه میگذارد.

برخلاف یک قطعی واضح که همه چیز را متوقف میکند، Rogue DHCP شبکه را وارد حالتی میکند که بهظاهر کار میکند اما در واقع غیرقابل اعتماد است؛ و این دقیقاً خطرناکترین وضعیت ممکن است.

1. از بین رفتن اعتماد به آدرسدهی شبکه

در شبکهای که DHCP آن قابل اعتماد نیست:

- هیچ تضمینی وجود ندارد که کلاینت IP صحیح بگیرد

- Gateway ممکن است اشتباه باشد

- DNS میتواند به منبعی ناشناس اشاره کند

در چنین شرایطی، حتی اگر سرورها سالم باشند، مسیر رسیدن به آنها دچار اختلال میشود. شبکه دیگر قابل پیشبینی نیست.

2. اختلال مستقیم در احراز هویت و دسترسیها

در محیطهای مبتنی بر Domain، کوچکترین اختلال در DNS یا Gateway میتواند:

- لاگین کاربران را کند یا ناممکن کند

- دسترسی به File Server و Application Server را مختل کند

- سرویسهای وابسته به Kerberos و LDAP را دچار Timeout کند

نتیجه این است که مشکل فقط «اینترنت» نیست؛ بلکه کل هویت شبکه زیر سؤال میرود.

3. ایجاد رفتارهای تصادفی و غیرقابل عیبیابی

یکی از بدترین ویژگیهای Rogue DHCP این است که:

- مشکل دائمی نیست

- همه کاربران را همزمان درگیر نمیکند

- با ریاستارت یا Renew موقتاً ناپدید میشود

این یعنی تیم IT با شکایتهای پراکنده، لاگهای نامشخص و علائمی متناقض روبهرو میشود؛ دقیقاً همان چیزی که زمان عیبیابی را چند برابر میکند.

4. ریسک امنیتی پنهان

Rogue DHCP فقط یک مشکل Performance نیست؛ یک تهدید امنیتی بالقوه است.

یک DHCP ناشناس میتواند:

- DNS مخرب تزریق کند

- Gateway را به سمت یک مسیر ناامن هدایت کند

- زمینه حملات Man-in-the-Middle را فراهم کند

حتی اگر نیت خرابکارانهای در کار نباشد، زیرساخت شبکه عملاً بدون کنترل میشود.

5. فلج شدن تدریجی سازمان

در نهایت، Rogue DHCP شبکه را بهطور ناگهانی Down نمیکند؛ بلکه:

- بهرهوری کاربران را کاهش میدهد

- اعتماد به تیم IT را از بین میبرد

- زمان و هزینه پشتیبانی را بهشدت افزایش میدهد

و این دقیقاً همان چیزی است که یک سازمان را از داخل فرسوده میکند؛ بدون اینکه در ابتدا متوجه دلیلش شود.

به همین دلیل است که Rogue DHCP در تجربه تیمهای حرفهای پشتیبانی شبکه، یکی از خطرناکترین اختلالهای لایه دسترسی محسوب میشود؛ مشکلی که اگر بهموقع شناسایی و مهار نشود، میتواند کل شبکه را عملاً نابود کند، بدون اینکه حتی یک کابل قطع شده باشد.

راهکارهای فوری تیم پشتیبانی شبکه کامکو برای مهار Rogue DHCP

وقتی Rogue DHCP شناسایی میشود، زمان برای تحلیلهای طولانی وجود ندارد. هر دقیقه تأخیر یعنی کاربران بیشتر، اختلال گستردهتر و بیاعتمادی عمیقتر. در این نقطه، تیم پشتیبانی شبکه کامکو بر اساس یک رویکرد عملی و اثباتشده عمل میکند؛ اول مهار، بعد پاکسازی، سپس پیشگیری.

1. قطع فوری منبع Rogue DHCP

اولین و مهمترین اقدام، خارجکردن دستگاه متخلف از شبکه است.

- Disable کردن پورت سوئیچی که MAC Address مشکوک روی آن شناسایی شده

- قطع فیزیکی اتصال روتر یا دستگاه ناشناس

- اطمینان از اینکه هیچ DHCP Offer دیگری در Broadcast Domain ارسال نمیشود

این مرحله باید بدون تعلل انجام شود؛ چون تا زمانی که Rogue DHCP فعال است، هر Renew میتواند دوباره مشکل را برگرداند.

2. پاکسازی اثرات مخرب روی کلاینتها

بعد از حذف منبع، شبکه هنوز «سالم» نشده است؛ کلاینتها همچنان IPهای اشتباه دارند.

اقدامات فوری:

- Release و Renew آدرسها روی سیستمهای درگیر

- بررسی مجدد Gateway و DNS روی چند کلاینت تصادفی

- اطمینان از بازگشت IPها به Scope صحیح DHCP Server اصلی

در تجربه کامکو، اگر این مرحله جدی گرفته نشود، کاربران همچنان احساس میکنند مشکل حل نشده است.

3. بررسی سلامت DHCP Server اصلی

پس از مهار بحران، نوبت تأیید منبع اصلی است.

- بررسی Scopeها، Lease Duration و Exclusionها

- تحلیل لاگها برای اطمینان از بازگشت Requestها به حالت عادی

- بررسی اینکه هیچ DHCP ثانویه ناخواستهای در شبکه باقی نمانده باشد

هدف این مرحله، بازگرداندن اعتماد به DHCP است.

4. اسکن سریع شبکه برای منابع مشابه

یکی از اشتباهات رایج، فرض اینکه «فقط همین یک دستگاه بوده» است.

تیم پشتیبانی شبکه کامکو همیشه:

- Broadcast Domain را برای DHCP Offerهای دیگر بررسی میکند

- از Capture کوتاه ترافیک DHCP استفاده میکند

- MAC Addressهای ناشناس را با لیست تجهیزات مجاز تطبیق میدهد

این کار از تکرار بحران در ساعات یا روزهای بعد جلوگیری میکند.

5. مستندسازی و اطلاعرسانی هدفمند

در پایان، ماجرا فقط فنی نیست.

- ثبت دقیق علت، محل و نوع دستگاه Rogue

- اطلاعرسانی کوتاه و غیرتخصصی به مدیریت و کاربران

- مشخصکردن اینکه مشکل ناشی از اختلال زیرساختی نبوده، بلکه یک عامل خارجی بوده است

این مرحله، نقش مهمی در حفظ اعتماد به تیم پشتیبانی شبکه دارد.

6. آمادهسازی شبکه برای مرحله بعد: پیشگیری

مهار بحران پایان کار نیست؛ بلکه شروع فاز حرفهایتر است. در تجربه کامکو، هر Rogue DHCP یک هشدار است که شبکه به کنترلهای پیشگیرانه نیاز دارد.

و دقیقاً همینجاست که بحث وارد مرحله بعدی میشود:

جلوگیری از تکرار این سناریو، حتی اگر دوباره کسی یک روتر خانگی به شبکه وصل کند.

چگونه از تکرار Rogue DHCP جلوگیری کنیم؟

(DHCP Snooping، Port Security، Policy)

اگر Rogue DHCP یکبار در شبکه رخ داده باشد، یعنی زیرساخت از نظر کنترلی یک ضعف جدی دارد. حذف دستگاه متخلف فقط درمان موقت است؛ راهحل واقعی، بستن مسیر وقوع دوباره است. تیم پشتیبانی شبکه کامکو دقیقاً از همین نقطه وارد فاز پیشگیری میشود.

1. فعالسازی DHCP Snooping؛ خط دفاع اول شبکه

DHCP Snooping مؤثرترین و استانداردترین راه برای جلوگیری از Rogue DHCP در لایه Access است.

با فعالسازی DHCP Snooping:

- فقط پورتهایی که به DHCP Server مجاز متصل هستند Trusted میشوند

- تمام DHCP Offerهای ارسالی از پورتهای Untrusted بهصورت خودکار Drop میشوند

- حتی اگر یک روتر خانگی یا دستگاه ناشناس وصل شود، عملاً بیاثر خواهد بود

نکته مهم این است که DHCP Snooping باید:

- بهصورت VLAN-based تنظیم شود

- فقط روی Uplinkها و پورتهای مشخص Trust شود

- همراه با بررسی Option 82 در شبکههای بزرگ پیادهسازی شود

این مکانیزم، Rogue DHCP را در همان نقطه تولد خفه میکند.

2. Port Security؛ کنترل اینکه چه کسی اصلاً اجازه ورود دارد

DHCP Snooping جلوی «رفتار» را میگیرد، Port Security جلوی «ورود» را.

با تنظیم Port Security:

- تعداد MAC Address مجاز روی هر پورت محدود میشود

- اتصال تجهیزات غیرمجاز بهسرعت شناسایی یا مسدود میشود

- رفتارهای غیرعادی (MAC Flapping، تغییر ناگهانی دستگاه) قابل تشخیص میشود

در شبکههای سازمانی، ترکیب Port Security با DHCP Snooping یک سد دولایه ایجاد میکند؛ حتی اگر یکی از کنترلها دور زده شود، دیگری وارد عمل میشود.

3. تعریف Policy شفاف برای کاربران و تجهیزات

بخش مهمی از Rogue DHCPها نه بهخاطر حمله، بلکه بهدلیل عدم آگاهی کاربران رخ میدهند.

Policy شبکه باید بهوضوح مشخص کند:

- اتصال هرگونه روتر، مودم، Access Point شخصی ممنوع است

- تجهیزات شبکه فقط باید توسط تیم IT نصب شوند

- هر تغییر در زیرساخت نیاز به تأیید دارد

این Policy فقط نباید نوشته شود؛ باید:

- به کاربران آموزش داده شود

- در زمان Onboarding توضیح داده شود

- و در صورت تخلف، پیامد مشخص داشته باشد

شبکه امن فقط با تجهیزات امن ساخته نمیشود؛ با رفتار درست کاربران ساخته میشود.

4. مانیتورینگ مداوم DHCP و Broadcast Traffic

پیشگیری واقعی بدون مانیتورینگ ناقص است.

اقدامات کلیدی:

- مانیتور تعداد DHCP Offerها و Requestها

- Alert روی مشاهده DHCP Server جدید در شبکه

- بررسی دورهای MAC Addressهای فعال روی سوئیچها

این کار باعث میشود Rogue DHCP قبل از اینکه به بحران تبدیل شود، شناسایی شود.

5. مستندسازی و استانداردسازی طراحی شبکه

در تجربه تیم پشتیبانی شبکه کامکو، شبکههایی که مستند نیستند، بیشترین آسیب را میبینند.

اقدامات ضروری:

- مستند کردن DHCP Serverها و Scopeها

- مشخصبودن پورتهای Uplink و Access

- داشتن نقشه VLAN و Broadcast Domain

وقتی طراحی شفاف باشد، هر رفتار غیرعادی خیلی سریع دیده میشود.

جمعبندی داستان؛ یک اشتباه کوچک، یک بحران بزرگ

آنچه در این سناریو اتفاق افتاد، نه یک حمله پیچیده بود و نه یک نقص عجیب در زیرساخت. فقط یک تصمیم ساده و ناآگاهانه بود: اتصال یک روتر خانگی به شبکه سازمانی. اما همین حرکت کوچک کافی بود تا تعادل کل شبکه به هم بریزد.

Rogue DHCP نشان داد که همیشه خطر از جایی نمیآید که انتظارش را داریم. گاهی مشکل نه در سرورهاست، نه در فایروال، نه در لینک اینترنت؛ بلکه در لایهای پنهانتر، جایی که آدرسدهی شبکه باید قابل اعتماد باشد اما نیست.

این داستان بهخوبی نشان داد که:

- اختلالهای شبکه همیشه واضح و یکدست نیستند

- رفتارهای تصادفی معمولاً نشانه یک مشکل ریشهای هستند

- تجربه و تحلیل سیستماتیک مهمتر از واکنشهای عجولانه است

تیمی که بتواند چنین سناریویی را مدیریت کند، فقط ابزار ندارد؛ درک رفتاری شبکه دارد. از تشخیص اولین نشانهها، تا ردگیری متهم، مهار بحران و در نهایت طراحی کنترلهای پیشگیرانه، همهچیز به نگاه حرفهای در پشتیبانی شبکه برمیگردد.

در نهایت، این ماجرا یک درس مهم داشت:

شبکهای که کنترل پیشگیرانه ندارد، دیر یا زود با بحرانی مواجه میشود که علتش بسیار سادهتر از پیامدهایش است.

و دقیقاً به همین دلیل است که نگهداری و پشتیبانی شبکه فقط واکنش به خطاها نیست؛ بلکه ساختن زیرساختی است که حتی در برابر اشتباهات انسانی هم تاب بیاورد.

Rogue DHCP دقیقاً چه زمانی در شبکه فعال میشود؟

Rogue DHCP زمانی فعال میشود که یک دستگاه غیرمجاز (مثل روتر خانگی، Access Point یا سیستم اشتباهپیکربندیشده) به شبکه متصل شود و بدون اطلاع مدیر شبکه شروع به پاسخدادن به درخواستهای DHCP کند.

چرا Rogue DHCP همیشه باعث قطع کامل شبکه نمیشود؟

چون کلاینتها اولین DHCP Offer را میپذیرند. در نتیجه بعضی سیستمها IP صحیح میگیرند و بعضی دیگر تنظیمات اشتباه، و همین باعث رفتارهای تصادفی و ناپایدار در شبکه میشود، نه یک قطعی واضح.

آیا Rogue DHCP میتواند باعث اختلال در لاگین کاربران Domain شود؟

بله. اگر Gateway یا DNS اشتباه به کلاینت داده شود، سرویسهای وابسته به Active Directory مثل Kerberos و LDAP دچار تأخیر یا Timeout میشوند و لاگین کاربران با مشکل مواجه میشود.

سادهترین راه تشخیص Rogue DHCP چیست؟

مقایسه خروجی ipconfig /all روی چند سیستم. اگر Gateway، DNS یا Subnet Maskها یکسان نباشند، احتمال وجود بیش از یک DHCP در شبکه بسیار بالاست.

آیا فقط روتر خانگی میتواند Rogue DHCP ایجاد کند؟

خیر. هر دستگاهی که DHCP آن بهاشتباه فعال باشد میتواند Rogue DHCP ایجاد کند؛ از روتر و مودم گرفته تا سرور تستی، VM یا حتی بعضی Access Pointها.

آیا خاموشکردن دستگاه Rogue مشکل را کامل حل میکند؟

خیر. بعد از حذف منبع Rogue DHCP، باید کلاینتها Release و Renew شوند تا تنظیمات اشتباه قبلی پاک شود. در غیر این صورت مشکل ممکن است ادامهدار به نظر برسد.

آیا Rogue DHCP یک تهدید امنیتی هم محسوب میشود؟

بله. تزریق DNS یا Gateway اشتباه میتواند مسیر ترافیک را تغییر دهد و زمینه حملات Man-in-the-Middle یا شنود ترافیک را فراهم کند، حتی بدون نیت خرابکارانه.

چرا عیبیابی Rogue DHCP بدون تجربه سخت است؟

چون علائم آن پراکنده، ناپایدار و گمراهکننده است. بدون نگاه رفتاری به شبکه و شناخت الگوهای DHCP، معمولاً تیمها به اشتباه سراغ سرور، فایروال یا اینترنت میروند.

فارسی

فارسی

English

English

این سناریو خیلی شبیه مشکلیه که ما توی شرکت داشتیم؛ یه روز شبکه کاملا بههم ریخت و آیپیها قاطی شد، آخرش فهمیدیم یکی از

همکارا یه روتر خونگی وصل کرده بود.