مقایسه IPSec و WireGuard در روترهای Mikrotik و Cisco

Table of Contents

Toggleمقدمه

در بسیاری از سازمانها، ارتباط بین شعب چیزی فراتر از یک اتصال ساده شبکهای است؛ این ارتباط، مسیر عبور دادههای حیاتی، احراز هویت کاربران، دسترسی به سرویسهای مرکزی و حتی تداوم کسبوکار است. به همین دلیل، Site-to-Site VPN هنوز هم ستون فقرات ارتباطات سازمانی محسوب میشود؛ حتی در دورانی که Cloud، SD-WAN و سرویسهای ابری بهسرعت در حال گسترش هستند.

اما تجربه نشان داده است که «داشتن VPN» الزاماً به معنی «داشتن ارتباط امن و پایدار» نیست. تیمهای پشتیبانی شبکه بارها با سناریوهایی مواجه شدهاند که در آن VPN برقرار است، اما:

- ارتباط بین شعب کند و ناپایدار است

- قطعیهای مقطعی بدون دلیل مشخص رخ میدهد

- مصرف CPU روتر بهطور غیرعادی بالا میرود

- یا کاربران از تأخیر در دسترسی به سرویسهای مرکزی شکایت دارند

در بسیاری از این موارد، مشکل نه در لینک اینترنت است و نه در تجهیزات؛ بلکه ریشه در انتخاب نادرست پروتکل VPN یا پیادهسازی غیراصولی آن دارد.

واقعیت این است که پروتکل VPN فقط یک گزینه فنی روی روتر نیست؛ بلکه تصمیمی استراتژیک است که مستقیماً روی امنیت، کارایی و پایداری ارتباط بین سایتها تأثیر میگذارد. انتخاب اشتباه میتواند باعث شود:

- ارتباط بین شعب در ساعات پرترافیک عملاً از کار بیفتد

- عیبیابی به فرآیندی زمانبر و پرهزینه تبدیل شود

- و در نهایت، اعتماد کاربران و مدیران به زیرساخت شبکه کاهش پیدا کند

به همین دلیل، مقایسه دقیق و فنی پروتکلهایی مثل IPSec و WireGuard—بهویژه در بستر تجهیزات پرکاربردی مانند Mikrotik و Cisco—صرفاً یک بحث تئوریک نیست؛ بلکه پاسخی عملی به یکی از چالشهای روزمره تیمهای پشتیبانی شبکه است.

در این مقاله، با نگاهی مبتنی بر تجربه عملی، تفاوتهای واقعی این دو پروتکل را بررسی میکنیم تا مشخص شود در چه سناریویی کدام انتخاب، واقعاً امنتر، پایدارتر و منطقیتر است.

Site-to-Site VPN دقیقاً چیست و چه زمانی به آن نیاز داریم؟

Site-to-Site VPN نوعی ارتباط امن و دائمی بین دو یا چند شبکه مستقل است که باعث میشود این شبکهها، فارغ از موقعیت جغرافیایی، مانند یک شبکه واحد با یکدیگر ارتباط برقرار کنند. در این مدل، ارتباط در سطح زیرساخت برقرار میشود، نه در سطح کاربر.

بهعبارت ساده، Site-to-Site VPN پلی رمزنگاریشده بین سایتهاست؛ پلی که همیشه فعال است و بدون دخالت مستقیم کاربران کار میکند.

تفاوت Site-to-Site با Remote Access VPN

تفاوت اصلی این دو در «نقطه اتصال» و «هدف استفاده» است.

در Remote Access VPN:

- کاربر بهصورت فردی به شبکه سازمان متصل میشود

- اتصال موقتی است و معمولاً با لاگین کاربر آغاز میشود

- تمرکز روی دسترسی شخصی به منابع داخلی است

در مقابل، در Site-to-Site VPN:

- دو شبکه کامل به یکدیگر متصل میشوند

- اتصال دائمی و خودکار است

- کلاینتها حتی متوجه وجود VPN نمیشوند

به همین دلیل، Site-to-Site VPN برای ارتباط بین زیرساختها طراحی شده، نه کاربران.

سناریوهای واقعی استفاده از Site-to-Site VPN

در تجربه تیمهای پشتیبانی شبکه، Site-to-Site VPN معمولاً در این سناریوها نقش حیاتی دارد:

اتصال دفتر مرکزی به شعب

رایجترین کاربرد Site-to-Site VPN، ارتباط امن بین دفتر مرکزی و شعب است. در این حالت:

- کاربران شعب به سرورهای مرکزی دسترسی مستقیم دارند

- سرویسهایی مثل Active Directory، File Server و ERP بدون نیاز به VPN کاربری در دسترس هستند

- مدیریت شبکه متمرکز باقی میماند

ارتباط دیتاسنتر با Cloud

بسیاری از سازمانها از Site-to-Site VPN برای اتصال دیتاسنتر داخلی به Cloud استفاده میکنند:

- ایجاد ارتباط امن با زیرساختهای ابری

- انتقال سرویسها بهصورت Hybrid

- حفظ کنترل کامل روی Routing و Security

یکپارچهسازی شبکههای مجزا

در پروژههای ادغام سازمانها یا اتصال شبکههای قدیمی:

- Site-to-Site VPN امکان اتصال بدون تغییر فوری توپولوژی را فراهم میکند

- ارتباط بهصورت امن و کنترلشده برقرار میشود

- مهاجرت تدریجی سرویسها سادهتر میشود

چرا امنیت، پایداری و Performance هر سه مهماند؟

اشتباه رایج این است که Site-to-Site VPN فقط از منظر «امنیت» بررسی شود. در عمل، این ارتباط سه ستون اصلی دارد:

- امنیت: رمزنگاری قوی، احراز هویت صحیح و جلوگیری از شنود یا دستکاری ترافیک

- پایداری: اتصال باید در شرایط مختلف شبکه، بدون قطعهای مکرر پایدار بماند

- Performance: تأخیر، Throughput و مصرف منابع روتر باید در سطح قابلقبول باشد

اگر یکی از این سه ستون نادیده گرفته شود، کل ارتباط زیر سؤال میرود. VPN امن ولی کند، عملاً بهرهوری را کاهش میدهد. VPN سریع ولی ناپایدار، قابل اعتماد نیست. و VPN پایدار ولی ناامن، یک ریسک جدی برای سازمان است.

به همین دلیل، انتخاب پروتکل VPN و نحوه پیادهسازی آن، مستقیماً روی کیفیت ارتباط بین سایتها تأثیر میگذارد؛ موضوعی که در ادامه مقاله، با مقایسه دقیق IPSec و WireGuard در تجهیزات Mikrotik و Cisco به آن میپردازیم.

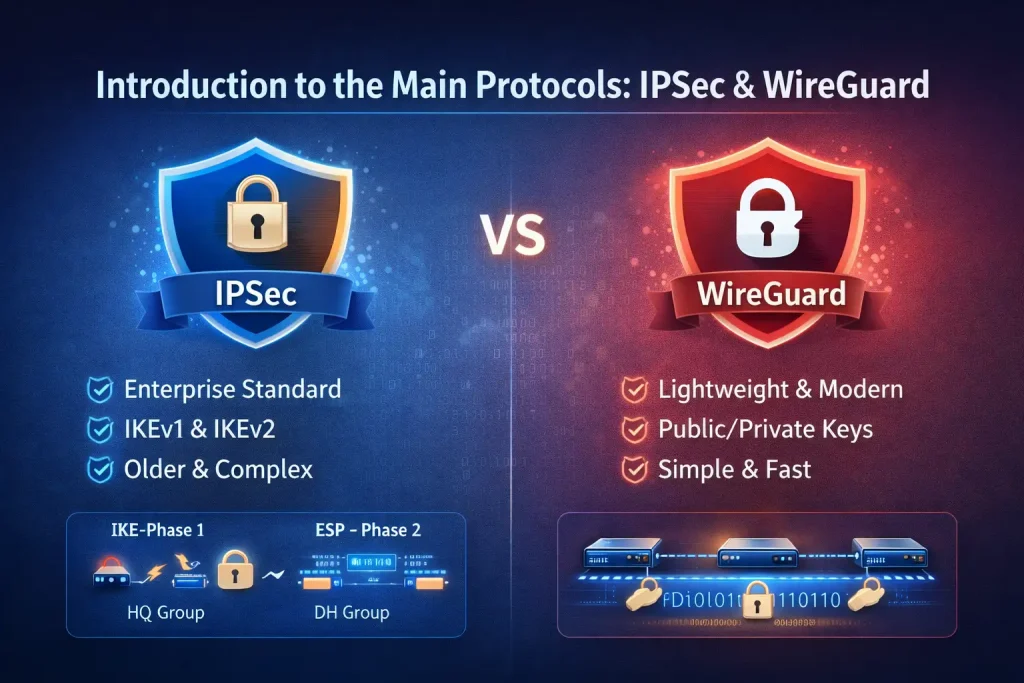

معرفی دو پروتکل اصلی؛ IPSec و WireGuard

وقتی صحبت از Site-to-Site VPN میشود، تقریباً تمام بحثها دیر یا زود به دو نام ختم میشوند: IPSec و WireGuard. هر دو برای ایجاد تونلهای رمزنگاریشده طراحی شدهاند، اما فلسفه، معماری و رفتار آنها در شبکه کاملاً متفاوت است. شناخت این تفاوتها، پایه تصمیمگیری درست در طراحی VPN است.

IPSec چیست و چرا سالها انتخاب پیشفرض بوده؟

IPSec مجموعهای از پروتکلهاست که برای تأمین امنیت ارتباطات IP طراحی شده و سالهاست بهعنوان استاندارد اصلی VPN در شبکههای سازمانی استفاده میشود. این پروتکل بهویژه در تجهیزات Enterprise، از جمله روترهای Cisco و Mikrotik، بهصورت کامل و رسمی پشتیبانی میشود.

ساختار کلی IPSec

IPSec معمولاً بر پایه چند مؤلفه اصلی کار میکند:

- IKE (Internet Key Exchange) برای مذاکره و احراز هویت

- ESP (Encapsulating Security Payload) برای رمزنگاری دادهها

- Phase 1 و Phase 2 برای تفکیک فرآیند ایجاد تونل امن و انتقال داده

این ساختار ماژولار باعث شده IPSec انعطافپذیری بالایی داشته باشد، اما در عین حال پیچیدگی آن را افزایش داده است.

مزایای IPSec

- یک استاندارد قدیمی، تثبیتشده و قابل اعتماد در شبکههای سازمانی

- سازگاری کامل با تجهیزات Cisco و Mikrotik

- امکان پیادهسازی سیاستهای امنیتی متنوع و granular

به همین دلایل، IPSec هنوز هم انتخاب اول بسیاری از سازمانهای بزرگ است.

محدودیتهای IPSec

- پیچیدگی تنظیمات: پارامترهای متعدد باعث افزایش احتمال خطا میشوند

- Debug دشوار: عیبیابی مشکلات IPSec معمولاً زمانبر و پیچیده است

- Overhead بالا: رمزنگاری و مدیریت Sessionها میتواند بار قابلتوجهی روی CPU روتر ایجاد کند

در شبکههایی با منابع محدود یا لینکهای ناپایدار، این محدودیتها بیشتر خودشان را نشان میدهند.

WireGuard چیست و چرا بهسرعت محبوب شد؟

WireGuard یک پروتکل VPN مدرن است که با هدف سادهسازی، افزایش کارایی و کاهش سطح حمله طراحی شده است. برخلاف IPSec که سالها بهصورت تدریجی توسعه یافته، WireGuard از ابتدا با یک فلسفه مشخص ساخته شده است: کمتر، سریعتر، امنتر.

فلسفه طراحی WireGuard

WireGuard بهجای ساختارهای پیچیده و لایهلایه، از یک معماری بسیار ساده استفاده میکند:

- حداقل تنظیمات

- الگوریتمهای رمزنگاری مدرن و از پیش انتخابشده

- حذف مفاهیم قدیمی و غیرضروری

این رویکرد باعث شده پیادهسازی آن سریعتر و خطای انسانی کمتر شود.

مزایای WireGuard

- سبک و سریع با Performance بالا

- مصرف CPU کمتر نسبت به IPSec

- کد بسیار کمتر، که به معنی سطح حمله کوچکتر و بررسی امنیتی سادهتر است

در بسیاری از سناریوهای عملی، WireGuard تأخیر کمتر و Throughput بالاتری ارائه میدهد.

محدودیتهای WireGuard

- نبود مفاهیم سنتی مثل Phase 1 و Phase 2

- نیاز به طراحی دقیق Routing بهجای تکیه بر Policyهای آماده

- مدیریت کلیدها (Key Management) نیازمند دقت و ساختار مشخص است

به همین دلیل، WireGuard اگرچه ساده به نظر میرسد، اما بدون طراحی صحیح میتواند به مشکلات Routing یا دسترسی ناخواسته منجر شود.

| معیار مقایسه | IPSec | WireGuard |

|---|---|---|

| نوع پروتکل | استاندارد قدیمی و Enterprise | پروتکل مدرن و Lightweight |

| معماری کلی | چندلایه (IKE, ESP, Phase 1/2) | معماری ساده و Flat |

| رمزنگاری | قابل تنظیم (AES, SHA, DH Group و…) | الگوریتمهای ثابت و مدرن (ChaCha20, Poly1305) |

| Key Exchange | IKEv1 / IKEv2 | مبتنی بر Public/Private Key |

| Forward Secrecy | پشتیبانی میشود | بهصورت پیشفرض وجود دارد |

| پیچیدگی تنظیم | بالا (پارامترهای متعدد) | بسیار کم |

| عیبیابی (Debug) | دشوار و زمانبر | سادهتر و شفافتر |

| Overhead پروتکل | بالا | بسیار کم |

| Performance (Latency / Throughput) | متوسط تا خوب (وابسته به تنظیمات) | بسیار بالا در اکثر سناریوها |

| مصرف CPU روی روتر | بالا، مخصوصاً روی سختافزار ضعیف | کم |

| پایداری در لینکهای ناپایدار | متوسط | بسیار خوب |

| Routing | اغلب Policy-based یا VTI | کاملاً Route-based |

| انعطافپذیری سیاستها | بسیار بالا | محدودتر اما ساده |

| پشتیبانی در Mikrotik | کامل و بالغ | رسمی و پایدار (RouterOS جدید) |

| پشتیبانی در Cisco | کامل و رسمی | محدود / غیررسمی |

| مناسب برای Enterprise بزرگ | بله | در برخی سناریوها |

| مناسب برای شعب کوچک و لینک ضعیف | نه همیشه | بسیار مناسب |

پیادهسازی IPSec Site-to-Site روی MikroTik

پیادهسازی IPSec روی Mikrotik اگرچه انعطافپذیر است، اما بدون رعایت چند اصل کلیدی میتواند به تونلی ناپایدار، کند یا غیرقابل عیبیابی منجر شود. در ادامه، مراحل اصلی را بهصورت ساختیافته بررسی میکنیم.

ساخت Proposal

Proposal در Mikrotik مشخص میکند دادهها چگونه رمزنگاری شوند. این بخش پایه امنیت و Performance تونل است.

نکات عملی:

- انتخاب الگوریتمهای رمزنگاری سازگار با سمت مقابل

- پرهیز از ترکیب الگوریتمهای قدیمی مگر در سناریوهای Legacy

- هماهنگی کامل Proposal بین دو سمت تونل

یک Proposal نامناسب میتواند باعث:

- عدم برقراری Phase 2

- افزایش CPU Load

- یا ناپایداری تونل در ترافیک بالا شود

تنظیم Peer

Peer در Mikrotik نماینده سمت مقابل تونل IPSec است و پارامترهای احراز هویت و مذاکره اولیه را مشخص میکند.

موارد حیاتی:

- انتخاب صحیح IKE Version (معمولاً IKEv2 در سناریوهای جدید)

- تنظیم دقیق Local Address و Remote Address

- استفاده از Dead Peer Detection برای تشخیص قطع ارتباط

اشتباه در این بخش معمولاً باعث میشود تونل:

- ظاهراً Up باشد اما ترافیکی عبور نکند

- یا بهصورت تصادفی Disconnect شود

Policy-based vs Route-based VPN

یکی از تصمیمهای مهم در Mikrotik، انتخاب مدل VPN است.

Policy-based VPN

- مبتنی بر IP و Subnet

- ساده برای سناریوهای کوچک

- سختتر برای توسعه و عیبیابی

Route-based VPN

- مبتنی بر Routing و Interface

- مناسب برای سناریوهای پیچیده و چند Subnet

- شفافتر در Debug و مانیتورینگ

در پروژههای حرفهای، Route-based IPSec معمولاً انتخاب منطقیتری است، بهخصوص زمانی که نیاز به کنترل دقیق مسیرها وجود دارد.

نکات حیاتی برای پایداری IPSec روی Mikrotik

تجربه عملی نشان میدهد که پایداری IPSec بیشتر از تنظیمات پایه، به جزئیات وابسته است:

- تنظیم صحیح NAT Traversal در صورت وجود NAT

- هماهنگی MTU و MSS برای جلوگیری از Fragmentation

- تنظیم مناسب Lifetime برای Phase 1 و Phase 2

- بررسی مصرف CPU در زمان ترافیک بالا

نادیدهگرفتن این موارد معمولاً باعث تونلی میشود که «کار میکند، اما قابل اعتماد نیست».

خطاهای رایج در Mikrotik IPSec

در پروژههای پشتیبانی شبکه، این خطاها بیشترین تکرار را دارند:

- عدم تطابق Proposal بین دو سمت

- تداخل Policyهای IPSec با Routing موجود

- فراموشکردن Exclude کردن ترافیک IPSec از NAT

- Debug ناکافی و اتکا به وضعیت ظاهری تونل

بسیاری از این مشکلات زمانی رخ میدهند که IPSec بدون درنظرگرفتن طراحی کلی شبکه پیادهسازی شده باشد.

پیادهسازی IPSec Site-to-Site روی Cisco

در تجهیزات Cisco، پیادهسازی IPSec معمولاً ساختیافتهتر و استانداردتر از بسیاری از برندهاست، اما همین ساختار اگر درست انتخاب نشود، میتواند به پیچیدگی غیرضروری منجر شود. انتخاب صحیح بین IKE نسخهها و مدل تونل، نقش تعیینکنندهای در پایداری و سادگی پشتیبانی دارد.

IKEv1 یا IKEv2؛ کدام انتخاب منطقیتر است؟

در پیادهسازیهای جدید، IKEv2 تقریباً همیشه انتخاب توصیهشده است.

تفاوتهای کلیدی:

- IKEv2 سادهتر، پایدارتر و مقاومتر در برابر قطع لینک است

- مدیریت Session و Re-keying در IKEv2 هوشمندتر انجام میشود

- Troubleshooting در IKEv2 شفافتر است

IKEv1 بیشتر در سناریوهای Legacy یا سازگاری با تجهیزات قدیمی استفاده میشود و در طراحیهای جدید توصیه نمیشود.

Crypto Map یا VTI؛ تصمیم معماری مهم

Cisco دو رویکرد اصلی برای Site-to-Site IPSec ارائه میدهد:

Crypto Map (Policy-based)

- مدل سنتی و قدیمیتر

- مناسب برای سناریوهای ساده و محدود

- پیچیدگی بالا در توسعه و عیبیابی

VTI (Virtual Tunnel Interface – Route-based)

- مبتنی بر Interface و Routing

- شفاف در مانیتورینگ و Debug

- مناسب برای سناریوهای چند Subnet و Enterprise

در شبکههای حرفهای، Route-based IPSec با VTI انتخاب منطقیتر و آیندهدارتر است.

مراحل کلیدی پیادهسازی IPSec روی Cisco

در یک سناریوی استاندارد با IKEv2 و VTI، مراحل اصلی شامل:

- تعریف IKEv2 Proposal و Policy با الگوریتمهای امن و هماهنگ

- تنظیم IKEv2 Keyring برای احراز هویت

- ساخت IPSec Transform Set / Profile

- ایجاد Tunnel Interface (VTI)

- اعمال Routing (Static یا Dynamic) روی Tunnel

مزیت این ساختار این است که تونل IPSec دقیقاً مثل یک لینک شبکه دیده میشود.

نکات حیاتی برای پایداری IPSec در Cisco

تجربه عملی در شبکههای Cisco نشان میدهد که این موارد بیشترین تأثیر را دارند:

- هماهنگی کامل Lifetimeها بین دو سمت

- تنظیم صحیح NAT Traversal در صورت وجود NAT

- بررسی MTU روی Tunnel Interface

- مانیتورینگ CPU در زمان رمزنگاری سنگین

نادیدهگرفتن این نکات معمولاً باعث تونلی میشود که در ظاهر Up است اما در ترافیک واقعی دچار مشکل میشود.

Troubleshooting حرفهای IPSec در Cisco

برخلاف ظاهر پیچیده، Cisco ابزارهای Debug بسیار قدرتمندی دارد:

- بررسی وضعیت SAها برای Phase 1 و Phase 2

- تحلیل پیامهای IKE برای تشخیص عدم تطابق

- مانیتور Packet Drop در Tunnel

نکته مهم این است که Debug باید هدفمند و زمانبندیشده باشد؛ فعالبودن طولانی Debug در Cisco میتواند خود باعث فشار روی CPU شود.

خطاهای رایج در Cisco IPSec

در پروژههای پشتیبانی شبکه، این موارد بیشترین تکرار را دارند:

- عدم تطابق Proposal یا Transform Set

- استفاده از Crypto Map در سناریوهای پیچیده

- اشتباه در Routing پس از ایجاد Tunnel

- فراموشکردن NAT Exemption برای ترافیک VPN

این خطاها معمولاً بهدلیل طراحی اولیه نادرست رخ میدهند، نه ضعف خود پروتکل.

پیادهسازی WireGuard Site-to-Site روی MikroTik

WireGuard در Mikrotik رویکردی کاملاً متفاوت نسبت به IPSec دارد. اینجا خبری از Phase، Policy یا Proposalهای پیچیده نیست؛ اما همین سادگی اگر با طراحی درست همراه نباشد، میتواند به مشکلات Routing یا دسترسی ناخواسته منجر شود.

پیشنیاز نسخه RouterOS

اولین شرط استفاده از WireGuard در Mikrotik، نسخه سیستمعامل است.

نکات مهم:

- WireGuard بهصورت رسمی در RouterOS v7 به بعد پشتیبانی میشود

- استفاده از نسخههای پایدار (Stable/Long-term) توصیه میشود

- قبل از پیادهسازی در محیط عملیاتی، سازگاری سایر Featureها با RouterOS v7 بررسی شود

بسیاری از مشکلات گزارششده WireGuard در Mikrotik، ناشی از مهاجرت عجولانه از v6 به v7 بوده است.

Interface WireGuard

در WireGuard، تونل VPN بهصورت یک Interface مستقل ایجاد میشود.

مراحل مفهومی:

- ایجاد WireGuard Interface

- تولید Public/Private Key بهصورت خودکار

- اختصاص IP اختصاصی به Interface (معمولاً از یک Subnet مجزا)

این Interface دقیقاً مانند یک لینک شبکه رفتار میکند و تمام Routing بر اساس آن انجام میشود.

Peer Configuration

Peer در WireGuard نماینده سمت مقابل تونل است.

پارامترهای کلیدی:

- Public Key سمت مقابل

- Allowed Address (Subnetهایی که اجازه عبور دارند)

- Endpoint Address و Port (در صورت نیاز)

- Persistent Keepalive برای لینکهای پشت NAT

برخلاف IPSec، WireGuard بهجای Policyهای پیچیده، کاملاً به Allowed Address و Routing صحیح متکی است.

Routing صحیح بین Siteها

مهمترین بخش WireGuard، Routing است؛ نه خود تونل.

نکات حیاتی:

- تعریف Static Route یا Dynamic Routing روی Interface WireGuard

- اطمینان از عدم Overlap Subnetها بین Siteها

- بررسی مسیر برگشت (Return Path) در هر دو سمت

در WireGuard، اگر Routing درست نباشد، تونل کاملاً Up است اما هیچ ترافیکی عبور نمیکند؛ موضوعی که برای افراد تازهکار گمراهکننده است.

نکات امنیتی مهم در WireGuard

سادگی WireGuard به معنی امنیت کمتر نیست، اما نیازمند دقت است.

توصیههای عملی:

- محدودکردن Allowed Addressها به Subnetهای موردنیاز

- عدم استفاده از 0.0.0.0/0 مگر در سناریوهای خاص

- محافظت از Private Keyها و محدودکردن دسترسی مدیریتی

- استفاده از Firewall برای کنترل ترافیک روی Interface WireGuard

در WireGuard، Routing اشتباه معادل یک Policy اشتباه در IPSec است؛ و میتواند باعث دسترسی ناخواسته شود.

جدول مقایسه نهایی IPSec vs WireGuard

| معیار | IPSec (Mikrotik / Cisco) | WireGuard (Mikrotik / Cisco) |

|---|---|---|

| Security | استاندارد بالغ، انعطافپذیر و قابل تنظیم با الگوریتمهای مختلف | رمزنگاری مدرن، سطح حمله کم، الگوریتمهای ثابت و امن |

| Performance | خوب تا متوسط؛ وابسته به تنظیمات و توان CPU | بسیار بالا؛ تأخیر کم و مصرف CPU کمتر |

| Ease of Configuration | پیچیده؛ نیازمند تنظیمات چندمرحلهای | بسیار ساده و سریع |

| Troubleshooting | دشوار و زمانبر، مخصوصاً در Phaseها | سادهتر و شفافتر |

| Compatibility | پشتیبانی کامل و رسمی در Mikrotik و Cisco | پشتیبانی رسمی در Mikrotik، محدود در Cisco |

| Best Use Case | شبکههای Enterprise، محیطهای رسمی و Legacy | شعب کوچک، لینکهای ناپایدار، سناریوهای سبک |

کدام را انتخاب کنیم؟ تصمیمگیری بر اساس سناریو

در دنیای واقعی شبکه، پاسخ واحدی برای «بهترین VPN» وجود ندارد. انتخاب بین IPSec و WireGuard باید بر اساس شرایط لینک، نوع تجهیزات، سطح تخصص تیم پشتیبانی شبکه و نیاز عملیاتی سازمان انجام شود. در ادامه، سناریوهای رایج را بررسی میکنیم.

شعب کوچک با لینک ضعیف

در شعبی که:

- پهنای باند محدود است

- لینک اینترنت ناپایدار است

- روترها منابع سختافزاری محدودی دارند

WireGuard معمولاً انتخاب بهتری است. سربار کمتر، مصرف CPU پایینتر و تحمل بهتر در برابر Packet Loss باعث میشود ارتباط پایدارتر و پاسخگوتر باشد. البته به شرطی که Routing بهدرستی طراحی شود.

سازمانهای Enterprise

در محیطهای Enterprise که:

- سیاستهای امنیتی رسمی وجود دارد

- نیاز به سازگاری کامل با تجهیزات مختلف مطرح است

- تیم امنیتی روی استانداردها حساس است

IPSec همچنان انتخاب منطقیتری است. انعطافپذیری بالا، پشتیبانی رسمی و سازگاری گسترده باعث میشود مدیریت و ممیزی امنیت سادهتر باشد، حتی اگر هزینه آن پیچیدگی بیشتر باشد.

محیطهای Hybrid (Mikrotik + Cisco)

در شبکههایی که ترکیبی از Mikrotik و Cisco وجود دارد:

- نیاز به سازگاری دوطرفه اهمیت بالایی دارد

- استاندارد بودن پروتکل نقش کلیدی بازی میکند

در این سناریو، IPSec عملاً تنها انتخاب پایدار و رسمی است. WireGuard بهدلیل پشتیبانی محدود در Cisco، هنوز گزینه قابل اتکایی برای ارتباط Hybrid محسوب نمیشود.

تیمهای پشتیبانی شبکه با منابع محدود

در سازمانهایی که:

- تیم IT کوچک است

- زمان و منابع برای Debug پیچیده وجود ندارد

- سادگی و سرعت راهاندازی مهم است

WireGuard میتواند انتخاب هوشمندانهتری باشد. تنظیم ساده، رفتار قابل پیشبینی و عیبیابی سریعتر باعث میشود تیم پشتیبانی تمرکز خود را بهجای نگهداری VPN، روی سایر بخشهای شبکه بگذارد.

جمعبندی نهایی؛ امنیت واقعی یعنی انتخاب درست

در دنیای ارتباطات بینسایتی، یک واقعیت مهم همیشه ثابت میماند: «بهترین پروتکل VPN» بهصورت مطلق وجود ندارد. IPSec و WireGuard هر دو ابزارهای قدرتمندی هستند، اما قدرت واقعی آنها تنها زمانی آشکار میشود که در سناریوی درست و با طراحی صحیح استفاده شوند.

IPSec با سابقه طولانی، استانداردهای پذیرفتهشده سازمانی و سازگاری کامل با تجهیزات Enterprise، همچنان انتخاب اول بسیاری از سازمانهای بزرگ است؛ اما در مقابل، WireGuard با معماری ساده، کارایی بالا و سربار کمتر، گزینهای بسیار جذاب برای لینکهای کمکیفیت، شعب کوچک و محیطهای مدرنتر به شمار میآید. تفاوت این دو نه در «امن بودن یا نبودن»، بلکه در مدل پیادهسازی، سطح پیچیدگی و نیازهای عملیاتی است.

نکته کلیدی اینجاست که امنیت واقعی حاصل انتخاب آگاهانه است، نه انتخاب محبوبتر. بسیاری از اختلالها، قطعیها و مشکلات Performance در VPNها نه بهدلیل ضعف پروتکل، بلکه بهخاطر طراحی نادرست، تنظیمات اشتباه و نداشتن درک عمیق از رفتار شبکه رخ میدهند. اینجاست که تجربه عملی اهمیت پیدا میکند؛ تجربهای که فقط با اجرای پروژههای واقعی، عیبیابی سناریوهای پیچیده و مواجهه با شرایط بحرانی به دست میآید.

در نهایت، پایداری ارتباطات Site-to-Site بیش از هر چیز به نقش یک تیم پشتیبانی شبکه حرفهای وابسته است؛ تیمی که بتواند بر اساس شرایط لینک، تجهیزات، سطح امنیت موردنیاز و آیندهپذیری شبکه تصمیمگیری کند، نه صرفاً بر اساس ترندها یا توصیههای کلی. انتخاب درست پروتکل، تنظیم اصولی و نگهداری مستمر، سه ضلع امنیت واقعی در ارتباطات بینسایتی هستند.

آیا WireGuard از IPSec امنتر است؟

امنیت WireGuard و IPSec قابل مقایسه مستقیم نیست. WireGuard از الگوریتمهای رمزنگاری مدرن و ثابت استفاده میکند و سطح حمله کمتری دارد، در حالیکه IPSec انعطافپذیری بالاتری در انتخاب الگوریتمها و سیاستهای امنیتی ارائه میدهد. انتخاب امنتر به سناریو، طراحی و نحوه پیادهسازی بستگی دارد.

آیا WireGuard برای محیطهای Enterprise مناسب است؟

در حال حاضر WireGuard بیشتر برای شبکههای کوچک تا متوسط، شعب با لینک ضعیف و تیمهای IT کممنبع مناسب است. در محیطهای Enterprise یا Hybrid که تجهیزات Cisco حضور دارند، IPSec بهدلیل پشتیبانی رسمی و استانداردسازی انتخاب مطمئنتری محسوب میشود.

چرا Site-to-Site VPN با IPSec گاهی ناپایدار میشود؟

ناپایداری IPSec معمولاً به دلیل مواردی مثل عدم تطابق Proposal، تنظیم نادرست NAT، MTU نامناسب، اختلاف Lifetime یا طراحی اشتباه Policy رخ میدهد، نه ضعف ذاتی پروتکل. تنظیم اصولی نقش کلیدی در پایداری دارد.

آیا WireGuard نیاز به Firewall دارد؟

بله. WireGuard بهصورت پیشفرض فقط تونل امن ایجاد میکند و کنترل دسترسی دقیق باید از طریق Firewall و محدودکردن Allowed Addressها انجام شود. بدون Firewall مناسب، امکان دسترسی ناخواسته وجود دارد.

در شبکهای که Mikrotik و Cisco با هم هستند، کدام VPN بهتر است؟

در محیطهای Hybrid شامل Mikrotik و Cisco، IPSec عملاً تنها انتخاب پایدار و رسمی است. WireGuard بهدلیل پشتیبانی محدود در Cisco هنوز گزینه مناسبی برای این سناریو محسوب نمیشود.

فارسی

فارسی

English

English

ما بین دو شعبه از VPN سایتبهسایت استفاده میکنیم. از نظر پایداری و نگهداری، واقعا IPSec بهتره یا WireGuard؟ مخصوصا وقتی یکی

از روترها MikroTik باشه.

اگر پایداری سازمانی و سازگاری با تجهیزات مختلف مهمه، IPSec انتخاب امنتری هست. اما اگر سادگی، سرعت راهاندازی و Performance بالاتر مدنظرتون باشه WireGuard گزینه بهتری محسوب میشه؛ مخصوصا در سناریوهای MikroTik. انتخاب نهایی به شرایط لینک و سطح امنیت موردنیاز بستگی داره