عیبیابی Group Policy در ویندوز سرور

Group Policy یکی از قدرتمندترین ابزارهای مدیریت متمرکز در ویندوز سرور است، اما در عین حال یکی از رایجترین منابع خطا و سردرگمی برای مدیران شبکه محسوب میشود. سناریویی که بارها در محیطهای واقعی سازمانی تکرار میشود این است: GPO بهدرستی ساخته شده، به OU لینک شده، اما روی کلاینت یا کاربر اعمال نمیشود؛ بدون خطای واضح و گاهی بدون هیچ هشدار مشخصی.

مشکل دقیقاً از همینجا شروع میشود. بسیاری از خطاهای Group Policy نه بهدلیل خرابی سرویس، بلکه بهخاطر جزئیات پنهان در فرآیند پردازش GPO رخ میدهند؛ جزئیاتی مثل Scope نادرست، Security Filtering اشتباه، WMI Filterهای فراموششده، اختلال در DNS یا Replication، یا حتی سوءتفاهم در عملکرد ابزارهایی مانند GPUpdate و GPResult. در چنین شرایطی، اجرای چندباره gpupdate نهتنها کمکی نمیکند، بلکه گاهی مسیر عیبیابی را پیچیدهتر میکند.

این مقاله با رویکردی کاملاً عملی و مبتنی بر تجربه اجرایی نوشته شده است تا بهجای توضیح تئوری، دلایل واقعی عدم اعمال Group Policy را بررسی کند و نشان دهد چگونه میتوان با استفاده صحیح از ابزارهای داخلی ویندوز، بهویژه GPUpdate و GPResult، ریشه مشکل را بهصورت دقیق شناسایی کرد. هدف این راهنما، تبدیل فرآیند عیبیابی GPO از یک آزمون و خطای زمانبر به یک مسیر منطقی، قابل تکرار و قابل اعتماد است؛ مسیری که در پشتیبانی و نگهداری شبکههای مبتنی بر Active Directory نقش کلیدی دارد.

در ادامه، قدمبهقدم بررسی میکنیم Group Policy چگونه پردازش میشود، در کدام مرحله ممکن است متوقف شود، و چگونه میتوان با ابزارهای درست، بدون حدس و گمان، علت واقعی مشکل را پیدا کرد.

Table of Contents

ToggleGroup Policy چیست و چرا گاهی اعمال نمیشود؟

Group Policy یکی از ستونهای اصلی مدیریت متمرکز در محیطهای مبتنی بر Active Directory است. با استفاده از GPO، مدیر شبکه میتواند رفتار سیستمعامل، کاربران و حتی نرمافزارها را بدون نیاز به تنظیم دستی تکتک کلاینتها کنترل کند. از اعمال سیاستهای امنیتی و محدودیتهای دسترسی گرفته تا تنظیمات نرمافزاری و اسکریپتهای سیستمی، همه میتوانند از طریق Group Policy بهصورت متمرکز مدیریت شوند.

اما همین قدرت بالا باعث میشود Group Policy به سیستمی حساس و وابسته به جزئیات تبدیل شود؛ سیستمی که اگر یکی از اجزای آن بهدرستی کار نکند، نتیجه نهایی چیزی جز «اعمال نشدن سیاستها» نخواهد بود.

نقش GPO در مدیریت متمرکز کاربران و کامپیوترها

هدف اصلی Group Policy، کاهش وابستگی به تنظیمات دستی و ایجاد یک ساختار قابل کنترل و قابل تکرار در شبکه است. GPO به مدیر شبکه این امکان را میدهد که:

- تنظیمات کاربران و کامپیوترها را از یک نقطه مرکزی اعمال کند

- سیاستهای امنیتی یکپارچه در کل سازمان داشته باشد

- تغییرات را سریع، مستند و قابل بازگشت اجرا کند

در شبکههای سازمانی، بدون Group Policy عملاً مدیریت کاربران، امنیت و استانداردسازی سیستمها به کاری زمانبر و پرخطا تبدیل میشود.

تفاوت بین «تعریف GPO» و «اعمال شدن GPO»

یکی از رایجترین سوءتفاهمها در مدیریت Group Policy این است که ساختن یک GPO بهمعنای اعمال شدن آن نیست. تعریف GPO تنها اولین قدم است؛ اعمال شدن آن وابسته به زنجیرهای از شرایط و پردازشهاست.

برای اینکه یک GPO واقعاً اعمال شود:

- باید به OU صحیح لینک شده باشد

- کاربر یا کامپیوتر در Scope آن قرار بگیرد

- فیلترهای امنیتی اجازه اجرا بدهند

- WMI Filter آن را رد نکند

- کلاینت بتواند به Domain Controller و SYSVOL دسترسی داشته باشد

اگر حتی یکی از این مراحل بهدرستی طی نشود، GPO بدون خطای واضح نادیده گرفته میشود؛ موضوعی که دقیقاً باعث سردرگمی بسیاری از مدیران شبکه میشود.

چرا Troubleshooting GPO یکی از چالشبرانگیزترین بخشهای پشتیبانی شبکه است؟

عیبیابی Group Policy دشوار است چون:

- خطاها همیشه واضح نیستند

- بسیاری از مشکلات بدون Error Message رخ میدهند

- چندین لایه (DNS، AD، Replication، Security، Client) درگیر هستند

- نتیجه نهایی به ترتیب پردازش و اولویتها وابسته است

برخلاف بسیاری از سرویسها، در GPO معمولاً «علت مشکل» دقیقاً همان جایی نیست که «نشانه مشکل» دیده میشود. به همین دلیل، Troubleshooting GPO نیازمند دید سیستمی، تجربه عملی و استفاده درست از ابزارهایی مثل GPResult و Event Viewer است.

در پشتیبانی شبکههای مبتنی بر Active Directory، تسلط بر عیبیابی Group Policy نه یک مهارت جانبی، بلکه یک توانمندی کلیدی محسوب میشود؛ چون کوچکترین خطا در این بخش میتواند مستقیماً روی امنیت، بهرهوری کاربران و پایداری کل شبکه تأثیر بگذارد.

فرآیند اعمال Group Policy در ویندوز (برای درک ریشه مشکل)

برای عیبیابی مؤثر Group Policy، قبل از هر چیز باید بدانیم ویندوز GPOها را به چه ترتیبی پردازش میکند. بسیاری از مشکلات عدم اعمال GPO دقیقاً بهدلیل نادیده گرفتن همین ترتیب رخ میدهند.

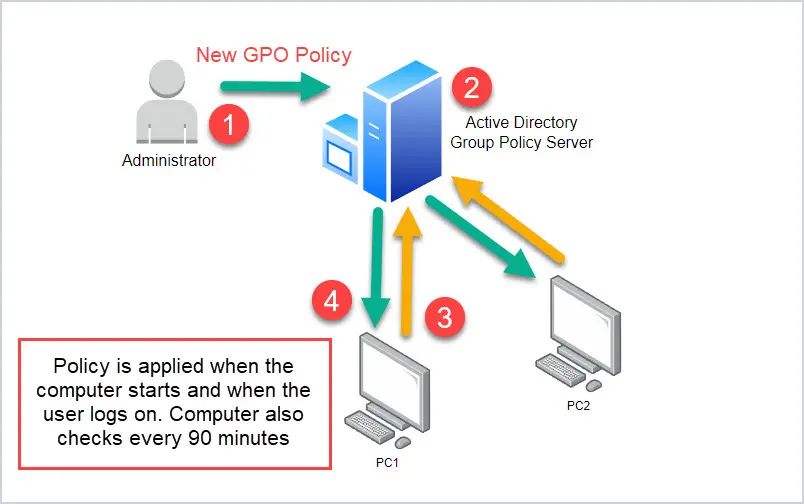

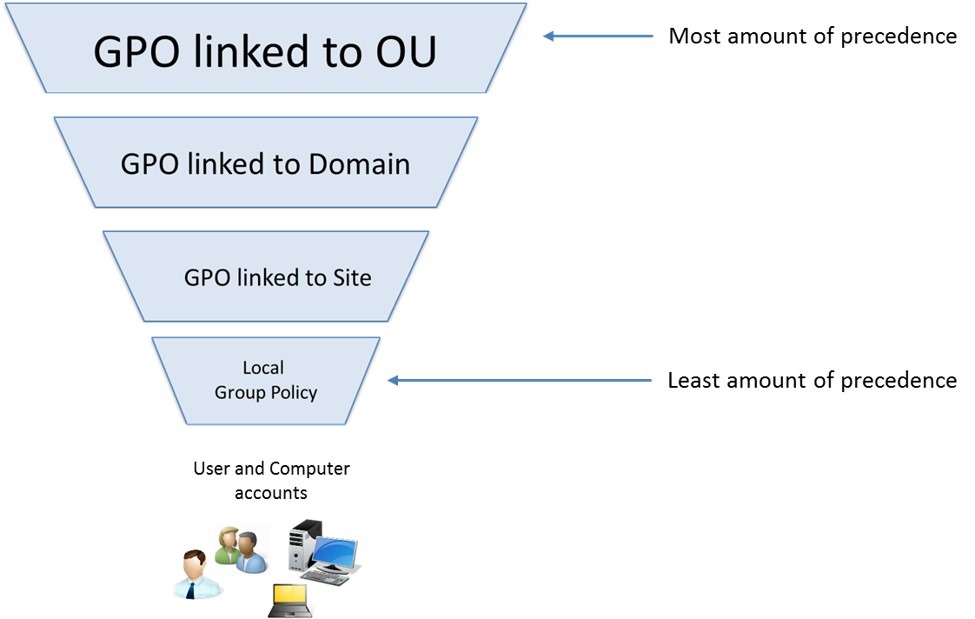

مراحل پردازش GPO از Domain Controller تا Client (LSDOU)

ویندوز Group Policyها را به ترتیب مشخصی اعمال میکند که به آن LSDOU گفته میشود:

- Local Policy

سیاستهایی که بهصورت محلی روی سیستم تعریف شدهاند.

معمولاً کمترین اولویت را دارند. - Site Policy

GPOهایی که در سطح Site تعریف شدهاند و به موقعیت شبکهای سیستم وابستهاند. - Domain Policy

سیاستهایی که در سطح Domain اعمال میشوند و معمولاً پایه تنظیمات امنیتی هستند. - OU Policy

GPOهایی که به Organizational Unit لینک شدهاند و بیشترین اولویت را دارند.

نکته مهم:

اگر چند GPO یک تنظیم یکسان داشته باشند، آخرین GPO در این ترتیب برنده میشود (معمولاً GPOهای سطح OU).

تفاوت User Policy و Computer Policy در زمان اجرا

Group Policy به دو بخش مستقل تقسیم میشود که زمان اجرای متفاوتی دارند:

- Computer Policy

- هنگام Startup سیستم

- قبل از Logon کاربر

- مناسب تنظیمات سیستمی، امنیتی و سرویسها

- User Policy

- هنگام Logon کاربر

- وابسته به حساب کاربری

- مناسب محدودیتها و تنظیمات کاربرمحور

ترتیب پردازش و تأثیر Logon و Startup

- اگر مشکل قبل از ورود کاربر رخ دهد، احتمالاً مربوط به Computer Policy است

- اگر مشکل بعد از ورود کاربر دیده شود، معمولاً به User Policy مربوط میشود

- تأخیر در Startup یا Logon اغلب نشانه اجرای سنگین یا خطادار GPOهاست

در عیبیابی Group Policy، تشخیص اینکه مشکل در کدام مرحله از پردازش اتفاق میافتد، نیمی از مسیر حل مشکل است.

دلایل رایج عدم اعمال Group Policy (Root Cause Analysis)

وقتی یک Group Policy اعمال نمیشود، معمولاً مشکل از خرابی سرویس نیست، بلکه از منطق اعمال GPO ناشی میشود. بیشتر خطاها بهدلیل یک شرط نادیدهگرفتهشده یا تنظیمی هستند که باعث میشود ویندوز تصمیم بگیرد آن GPO را اجرا نکند. شناخت این دلایل، پایه اصلی عیبیابی حرفهای Group Policy است.

مشکل در Scope و Link شدن GPO

اولین و رایجترین علت عدم اعمال GPO، اشتباه در Scope است.

- Link نشدن به OU صحیح

GPO فقط روی اشیائی اعمال میشود که داخل OU لینکشده قرار دارند.

اگر کاربر یا کامپیوتر در OU دیگری باشد، حتی اگر GPO کاملاً درست تعریف شده باشد، اعمال نخواهد شد. - اشتباه در Target Object

گاهی GPO به OU کاربران لینک شده، اما تنظیمات آن مربوط به Computer Policy است (یا برعکس).

در این حالت GPO بدون خطا نادیده گرفته میشود.

نکته مهم:

ویندوز هیچ هشدار مستقیمی بابت اشتباه در Scope نمیدهد؛ همین موضوع باعث میشود این خطا بسیار رایج و در عین حال پنهان باشد.

تنظیم نادرست Security Filtering

Security Filtering تعیین میکند چه کاربر یا سیستمی اجازه اجرای GPO را دارد.

- عدم عضویت User یا Computer در گروه مجاز

اگر شیء موردنظر عضو گروه تعریفشده در Security Filtering نباشد، GPO اجرا نمیشود. - حذف Authenticated Users

حذف Authenticated Users بدون افزودن گروه جایگزین مناسب، یکی از دلایل شایع Deny شدن GPO است.

در این حالت GPO دیده میشود، اما اجرا نمیشود.

در عیبیابی، همیشه باید بررسی شود که شیء موردنظر دسترسی Read و Apply Group Policy را دارد.

WMI Filter و تأثیر پنهان آن

WMI Filter یکی از خطرناکترین منابع خطای نامرئی در Group Policy است.

- شرطهایی که باعث Skip شدن GPO میشوند

اگر شرط WMI برقرار نباشد (مثلاً نسخه ویندوز، نوع سختافزار یا مقدار رجیستری)، GPO کاملاً نادیده گرفته میشود. - تست و بررسی WMI Filter

بسیاری از مشکلات زمانی رخ میدهند که WMI Filter قدیمی یا ناسازگار با نسخه جدید ویندوز باشد.

نکته کلیدی:

WMI Filter نه خطا میدهد و نه هشدار واضح؛ فقط باعث میشود GPO اجرا نشود.

Block Inheritance و Enforced Policy

تنظیمات اولویتبندی میتوانند باعث تداخل و نادیده گرفتن سیاستها شوند.

- تداخل سیاستها

فعال بودن Block Inheritance در OU باعث میشود GPOهای بالادستی اعمال نشوند. - اولویتبندی اشتباه

استفاده نادرست از Enforced میتواند سیاستهای مهمتر را Override کند یا برعکس، اجازه اجرا ندهد.

در بسیاری از سناریوها، مشکل نه در خود GPO، بلکه در ترتیب و اولویت اجرای آن است.

جدول عیبیابی عدم اعمال Group Policy (Root Cause → Symptom → Fix)

| Root Cause (علت ریشهای) | Symptom (نشانه مشکل) | Fix (راهکار عملی) |

|---|---|---|

| GPO به OU صحیح لینک نشده | GPO تعریف شده اما روی هیچ کاربر یا سیستمی اعمال نمیشود | بررسی محل واقعی User/Computer و لینککردن GPO به OU درست |

| اشتباه در Target Object | Computer Policy یا User Policy اجرا نمیشود | تطبیق نوع تنظیمات GPO با نوع OU (User یا Computer) |

| Security Filtering نادرست | GPO در gpresult نمایش داده میشود اما Applied نیست | بررسی عضویت در گروه مجاز و فعال بودن Apply Group Policy |

| حذف Authenticated Users | GPO بهطور کامل نادیده گرفته میشود | افزودن گروه مناسب یا بازگرداندن Authenticated Users |

| WMI Filter برقرار نیست | GPO بدون خطای واضح اجرا نمیشود | تست شرط WMI روی کلاینت و اصلاح Query |

| WMI Filter قدیمی یا ناسازگار | GPO فقط روی بعضی سیستمها اعمال میشود | بهروزرسانی WMI Filter متناسب با نسخه ویندوز |

| Block Inheritance فعال است | GPOهای بالادستی اعمال نمیشوند | بررسی OU و غیرفعالکردن Block Inheritance در صورت نیاز |

| استفاده نادرست از Enforced | تداخل یا Override ناخواسته سیاستها | بازبینی اولویت و حذف Enforced غیرضروری |

| تداخل چند GPO همزمان | رفتار غیرقابل پیشبینی تنظیمات | بررسی ترتیب LSDOU و تنظیم Priority |

“If a Group Policy Object is not linked to the correct Active Directory container, or if security filtering or WMI filtering prevents the policy from applying, the GPO will be skipped without generating obvious errors on the client.”

— Microsoft Learn, Group Policy Troubleshooting

«اگر یک Group Policy Object به کانتینر صحیح در Active Directory لینک نشده باشد، یا فیلترهای امنیتی یا WMI مانع اعمال آن شوند، GPO بدون ایجاد خطای واضح در کلاینت نادیده گرفته خواهد شد.»

— مستندات Microsoft Learn، عیبیابی Group Policy

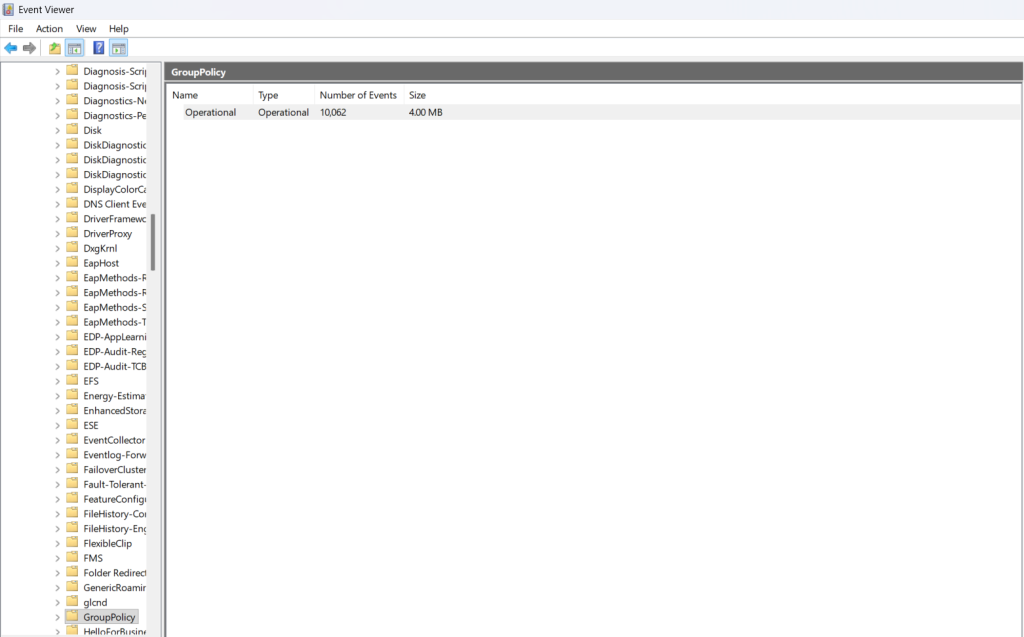

بررسی خطاهای Group Policy با Event Viewer

وقتی Group Policy اعمال نمیشود یا رفتار غیرمنتظره دارد، Event Viewer اولین و قابلاعتمادترین منبع تشخیص مشکل است. برخلاف gpupdate که فقط تلاش برای Refresh میکند، Event Viewer نشان میدهد دقیقاً چه چیزی و در کدام مرحله شکست خورده است.

مسیر دقیق لاگهای Group Policy

برای بررسی خطاهای مرتبط با GPO، مسیر زیر مهمترین مرجع است:

Event Viewer → Applications and Services Logs → Microsoft → Windows → GroupPolicy

در این بخش:

- لاگها تفکیکشده و اختصاصی Group Policy هستند

- خطاهای User Policy و Computer Policy قابل تشخیصاند

- دلیل واقعی Skip یا Fail شدن GPO ثبت میشود

نکته مهم:

بررسی لاگهای عمومی (System یا Application) بهتنهایی برای GPO کافی نیست؛ مسیر GroupPolicy دقیقترین اطلاعات را میدهد.

Event IDهای مهم در عیبیابی GPO

برخی Event IDها بهطور مستقیم نشاندهنده علت عدم اعمال Group Policy هستند:

Event ID 1058

- عدم دسترسی به فایلهای GPO در SYSVOL

- معمولاً مرتبط با:

- مشکل DNS

- Replication بین DCها

- Permission روی SYSVOL

این خطا یکی از شایعترین دلایل عدم اعمال GPO در محیطهای Domain است.

Event ID 1129

- عدم ارتباط کلاینت با Domain Controller

- اغلب بهدلیل:

- DNS اشتباه

- قطع ارتباط شبکه

- استفاده از DC غیرقابل دسترس

در این حالت، Group Policy بهطور کامل Skip میشود.

Event ID 1502

- خطا در اعمال User Policy

- معمولاً به مشکلات:

- Profile کاربر

- دسترسی به Registry

- Permissionهای کاربری

مرتبط است و بیشتر در زمان Logon دیده میشود.

Event ID 7016

- شکست در پردازش یک Extension از Group Policy

- اغلب مربوط به:

- Scriptها

- Folder Redirection

- Software Installation

این خطا نشان میدهد خود GPO دیده شده، اما یکی از بخشهای آن اجرا نشده است.

ابزار GPUpdate؛ چه کاری میکند و چه کاری نمیکند

gpupdate یکی از پرکاربردترین ابزارهای عیبیابی Group Policy است، اما در عین حال یکی از سوءتفاهمبرانگیزترین آنهاست. بسیاری از مدیران شبکه انتظار دارند اجرای gpupdate هر مشکلی در GPO را حل کند، در حالی که این ابزار تنها در شرایط خاصی مؤثر است و در بسیاری از سناریوها عملاً کمکی نمیکند.

تفاوت gpupdate و gpupdate /force

gpupdate بهصورت پیشفرض تنها یک Refresh انجام میدهد، نه اجرای مجدد کامل همه سیاستها.

- gpupdate

- فقط GPOهایی را Refresh میکند که تغییر کردهاند

- تنظیماتی که قبلاً اعمال شدهاند را دوباره اجرا نمیکند

- مناسب بررسی تغییرات کوچک و سریع

- gpupdate /force

- همه GPOها را Reapply میکند

- حتی تنظیماتی که تغییری نداشتهاند دوباره اعمال میشوند

- برای تست و اعمال فوری سیاستها استفاده میشود

نکته مهم:

حتی gpupdate /force هم فقط سیاستهایی را اجرا میکند که شرایط اعمال شدن آنها برقرار باشد.

Refresh vs Reapply (به زبان ساده)

- Refresh یعنی:

«اگر چیزی تغییر کرده، بهروز کن» - Reapply یعنی:

«همه چیز را دوباره بررسی و اجرا کن»

اگر GPO اصلاً در Scope نباشد یا توسط فیلترها رد شده باشد، هیچکدام از این دو کمکی نمیکند.

تأثیر gpupdate روی User Policy و Computer Policy

- Computer Policy

- هنگام Startup اجرا میشود

- gpupdate ممکن است نیاز به Restart داشته باشد

- User Policy

- هنگام Logon اجرا میشود

- gpupdate معمولاً بلافاصله اعمال میشود یا نیاز به Logoff دارد

gpupdate فقط فرآیند را تسریع میکند؛ جایگزین Startup یا Logon واقعی نیست.

محدودیتهای gpupdate در رفع مشکلات GPO

gpupdate زمانی بیاثر است که مشکل از موارد زیر باشد:

- GPO به OU صحیح لینک نشده

- Security Filtering اجازه اجرا نمیدهد

- WMI Filter برقرار نیست

- Block Inheritance یا Enforced باعث تداخل شده

- مشکل DNS یا ارتباط با Domain Controller وجود دارد

- SYSVOL در دسترس نیست

در این شرایط، gpupdate فقط تلاش ناموفق برای اعمال سیاستها انجام میدهد، بدون اینکه مشکل را برطرف کند.

ابزار GPResult؛ مهمترین ابزار تشخیص Group Policy

اگر gpupdate ابزار «اجرا» باشد، gpresult ابزار «تشخیص حقیقت» است.

در عیبیابی Group Policy، هیچ ابزاری به اندازه gpresult نمیتواند بهصورت دقیق نشان دهد کدام GPO اعمال شده، کدام اعمال نشده و چرا.

gpresult دقیقاً از دید همان کاربر یا کامپیوتری که مشکل دارد گزارش میگیرد؛ نه از دید Domain Controller و نه از دید مدیر شبکه.

gpresult /r؛ بررسی سریع وضعیت Group Policy

دستور زیر سادهترین و سریعترین راه برای بررسی وضعیت GPO است:

gpresult /r

این دستور دو بخش مهم را نمایش میدهد:

- Computer Settings

- User Settings

در هر بخش، موارد زیر حیاتی هستند:

- Applied Group Policy Objects

- Denied Group Policy Objects

اگر یک GPO در بخش Denied نمایش داده شود، معمولاً دلیل آن یکی از این موارد است:

- Security Filtering

- WMI Filter

- عدم تطابق Scope

چگونه خروجی gpresult /r را درست تحلیل کنیم؟

در عیبیابی حرفهای، این سه سؤال را از خروجی gpresult بپرس:

- آیا GPO اصلاً دیده میشود؟

اگر دیده نمیشود → مشکل Scope یا Link است. - آیا GPO Denied شده؟

اگر بله → Security Filtering یا WMI Filter را بررسی کن. - آیا GPO Applied شده ولی تنظیمات اثر ندارند؟

احتمال تداخل با GPO دیگر یا Override وجود دارد.

gpresult /h report.html؛ تحلیل حرفهای و دقیق

برای تحلیل جدی، نسخه HTML گزارش را بگیر:

gpresult /h report.html

این گزارش:

- ساختارمند است

- قابل جستجو است

- دلایل Deny را شفاف نمایش میدهد

- اولویت و ترتیب GPOها را نشان میدهد

در گزارش HTML، به این بخشها دقت کن:

- Group Policy Objects Applied

- Group Policy Objects Denied

- Filtering Reason

- Winning GPO برای هر Setting

این گزارش یکی از مهمترین مستندات در عیبیابی Group Policy است.

تشخیص علت واقعی Deny شدن GPO با gpresult

gpresult معمولاً دلیل Deny را بهوضوح مشخص میکند، مثل:

- Access Denied (Security Filtering)

- WMI Filter evaluated to false

- Not Applied (Unknown Reason)

این پیامها مسیر عیبیابی را بدون حدس و گمان مشخص میکنند.

چه زمانی gpresult از gpupdate مهمتر است؟

تقریباً همیشه، بهخصوص وقتی:

- GPO اصلاً اعمال نمیشود

- فقط روی بعضی کاربران یا سیستمها مشکل وجود دارد

- رفتار GPO غیرقابل پیشبینی است

- gpupdate هیچ تغییری ایجاد نکرده

در این شرایط، اجرای gpupdate بدون gpresult فقط وقت تلف کردن است.

جدول مقایسهای gpupdate و gpresult در عیبیابی Group Policy

| ویژگی | gpupdate | gpresult |

|---|---|---|

| هدف اصلی | اعمال یا Refresh کردن Group Policy | تشخیص وضعیت واقعی اعمال GPO |

| نوع عملکرد | اجرایی (Execution Tool) | تشخیصی (Diagnostic Tool) |

| آیا دلیل عدم اعمال GPO را نشان میدهد؟ | خیر | بله |

| نمایش GPOهای Applied | خیر | بله |

| نمایش GPOهای Denied | خیر | بله (با دلیل) |

| بررسی Scope و Filtering | خیر | بله |

| تشخیص WMI Filter | خیر | بله |

| قابل استفاده برای Root Cause Analysis | خیر | بله |

| مناسب برای تست سریع تغییرات | بله | خیر |

| خروجی قابل مستندسازی | خیر | بله (HTML Report) |

سناریوهای واقعی عیبیابی Group Policy

در محیطهای واقعی، مشکلات Group Policy معمولاً بهصورت تئوری یا تمیز ظاهر نمیشوند. آنچه مدیران شبکه با آن مواجه میشوند، سناریوهایی است که در ظاهر سادهاند اما در عمل زمانبر و گیجکننده میشوند. در ادامه، سه سناریوی بسیار رایج و واقعی را بررسی میکنیم.

GPO تعریف شده اما اعمال نمیشود

این سناریو شاید رایجترین مشکل Group Policy باشد.

GPO ساخته شده، تنظیمات داخل آن درست به نظر میرسد، اما روی هیچ سیستمی اعمال نمیشود.

در تجربه عملی، دلایل اصلی معمولاً یکی از این موارد است:

- GPO به OU اشتباه لینک شده

- تنظیمات داخل GPO از نوع Computer Policy است اما به OU کاربران لینک شده

- Security Filtering اجازه Apply Group Policy را نمیدهد

- WMI Filter وجود دارد اما شرط آن برقرار نیست

روش درست برخورد:

- بررسی محل واقعی User یا Computer در Active Directory

- اجرای gpresult روی کلاینت هدف

- بررسی بخش Denied GPOs و Filtering Reason

در اغلب موارد، مشکل قبل از اجرای هر دستور پیچیده، با همین سه بررسی مشخص میشود.

GPO روی بعضی کاربران اعمال میشود و روی بعضی نه

این سناریو معمولاً خطرناکتر است، چون باعث میشود مشکل تصادفی یا غیرقابل پیشبینی به نظر برسد.

دلایل رایج:

- کاربران در OUهای متفاوت قرار دارند

- عضویت گروهی کاربران یکسان نیست

- WMI Filter فقط روی بخشی از سیستمها برقرار است

- کاربر از چند سیستم مختلف لاگین میکند

روش درست برخورد:

- اجرای gpresult برای دو کاربر (یکی سالم، یکی مشکلدار)

- مقایسه مستقیم خروجیها

- بررسی تفاوت در Scope، Group Membership و WMI Result

در این سناریو، مقایسه خروجی gpresult معمولاً سریعترین راه رسیدن به علت واقعی است.

GPO بعد از مدتی ناگهان از کار میافتد

این سناریو بیشترین زمان را در عیبیابی میگیرد، چون GPO قبلاً کار میکرده و حالا بدون تغییر ظاهری، دیگر اعمال نمیشود.

دلایل پرتکرار در پروژههای واقعی:

- تغییر OU کاربران یا کامپیوترها

- اضافهشدن WMI Filter جدید

- فعالشدن Block Inheritance در OU

- مشکل Replication بین Domain Controllerها

- اختلال موقت در DNS یا SYSVOL

روش درست برخورد:

- بررسی Event Viewer برای Event IDهای Group Policy

- بررسی Replication وضعیت DCها

- اجرای gpresult و مقایسه با وضعیت قبلی (در صورت وجود مستندات)

در بسیاری از این موارد، مشکل نه در خود GPO، بلکه در تغییرات جانبی زیرساخت رخ داده است.

چکلیست حرفهای عیبیابی Group Policy

اگر یک Group Policy اعمال نمیشود، قبل از ورود به تحلیلهای پیچیده، این چکلیست را بهترتیب بررسی کنید. در بیش از ۸۰٪ موارد، مشکل در یکی از همین مراحل مشخص میشود.

۱. بررسی Scope

- آیا GPO به OU صحیح لینک شده است؟

- آیا User یا Computer دقیقاً داخل همان OU قرار دارد؟

- نوع تنظیمات GPO (User یا Computer) با Target مطابقت دارد؟

۲. بررسی Security Filtering

- آیا User یا Computer مجوز Read و Apply Group Policy دارد؟

- آیا گروه مناسب به Security Filtering اضافه شده است؟

- آیا Authenticated Users بدون جایگزین مناسب حذف نشده؟

۳. بررسی WMI Filter

- آیا GPO دارای WMI Filter است؟

- آیا شرط WMI روی کلاینت True برمیگردد؟

- آیا WMI Filter با نسخه فعلی ویندوز سازگار است؟

۴. تست DNS

- آیا کلاینت میتواند Domain Controller را Resolve کند؟

- آیا DNS کلاینت فقط به DNS داخلی اشاره میکند؟

- آیا DCها رکوردهای DNS سالم دارند؟

۵. بررسی SYSVOL

- آیا مسیر SYSVOL روی DC در دسترس است؟

- آیا Replication بین DCها بدون خطاست؟

- آیا Permissionهای SYSVOL تغییر نکردهاند؟

۶. اجرای gpresult

- اجرای

gpresult /rبرای بررسی Applied و Denied GPOها - در صورت نیاز، اجرای

gpresult /h report.html - بررسی دلیل Deny (Security، WMI، Scope)

ابزارهای تکمیلی برای Troubleshooting پیشرفته GPO

در عیبیابی Group Policy، ابزارهایی مثل gpupdate و gpresult پایه کار هستند، اما در سناریوهای پیچیدهتر—بهخصوص در شبکههای بزرگ—نیاز به ابزارهایی دارید که دید تحلیلی عمیقتر ارائه دهند. ابزارهای این بخش دقیقاً برای همین مرحله طراحی شدهاند.

rsop.msc (Resultant Set of Policy)

rsop.msc نمایی گرافیکی از نتیجه نهایی اعمال Group Policy روی یک سیستم مشخص ارائه میدهد. این ابزار در واقع نشان میدهد که بعد از اعمال تمام قوانین LSDOU، Filtering و اولویتها، کدام تنظیمات برنده شدهاند.

کاربردهای اصلی rsop.msc:

- مشاهده تنظیمات نهایی اعمالشده بدون بررسی تکتک GPOها

- تشخیص سریع تداخل سیاستها

- بررسی همزمان User Policy و Computer Policy

نکته مهم:

rsop.msc وضعیت فعلی سیستم را نشان میدهد، نه سناریوهای فرضی. بنابراین برای تحلیل «چه اتفاقی افتاده» بسیار مناسب است، اما برای «اگر این GPO را اضافه کنم چه میشود» کاربردی ندارد.

Group Policy Modeling

Group Policy Modeling ابزار شبیهسازی است، نه عیبیابی مستقیم. این ابزار به شما اجازه میدهد قبل از اعمال واقعی GPO، نتیجه آن را پیشبینی کنید.

کاربردهای اصلی Group Policy Modeling:

- شبیهسازی اعمال GPO روی User یا Computer خاص

- بررسی تأثیر WMI Filter، Security Filtering و OU Structure

- تحلیل تغییرات قبل از اجرا در محیط Production

این ابزار برای:

- طراحی ساختار GPO

- تست تغییرات بزرگ

- جلوگیری از خطاهای ناخواسته

بسیار ارزشمند است، اما جایگزین gpresult یا rsop.msc نیست.

PowerShell و Get-GPResultantSetOfPolicy

در محیطهای حرفهای و بزرگ، PowerShell قدرتمندترین ابزار Troubleshooting محسوب میشود.

دستور Get-GPResultantSetOfPolicy امکان تولید گزارش دقیق RSoP را بهصورت خودکار فراهم میکند و برای سناریوهایی مثل:

- بررسی همزمان چند سیستم

- مستندسازی وضعیت GPO

- تحلیل در مقیاس سازمانی

بسیار کاربردی است.

مزیت اصلی PowerShell:

- قابلیت Automation

- تولید گزارش استاندارد

- مناسب تیمهای پشتیبانی شبکه و عملیات

در پروژههای واقعی، ترکیب PowerShell با gpresult و Event Viewer، سریعترین و دقیقترین مسیر عیبیابی GPO را ایجاد میکند.

جمعبندی نهایی

عیبیابی Group Policy در ویندوز سرور، برخلاف تصور رایج، یک فرآیند تصادفی یا وابسته به اجرای چند دستور ساده نیست. همانطور که در این مقاله دیدیم، بیشتر مشکلات عدم اعمال GPO نه بهدلیل خرابی سرویس، بلکه بهخاطر منطق پردازش Group Policy، Scope نادرست، فیلترهای پنهان و تداخل سیاستها رخ میدهند.

شناخت ترتیب اعمال GPO (LSDOU)، تفاوت User Policy و Computer Policy، و درک این نکته که «تعریف GPO» با «اعمال شدن GPO» کاملاً متفاوت است، پایهی عیبیابی حرفهای محسوب میشود. ابزارهایی مانند gpupdate فقط برای اعمال سریع تغییرات مفید هستند، اما برای تشخیص علت واقعی مشکل کافی نیستند. در مقابل، gpresult، Event Viewer، rsop.msc و Group Policy Modeling ابزارهایی هستند که دید واقعی از وضعیت Group Policy ارائه میدهند.

در محیطهای سازمانی، عیبیابی موفق Group Policy زمانی اتفاق میافتد که:

- بهجای حدس زدن، از داده و گزارش استفاده شود

- تغییرات قبل از اجرا شبیهسازی شوند

- ساختار OU، Filtering و WMI بهصورت مستند مدیریت شود

در نهایت، مدیریت و Troubleshooting Group Policy بخش جداییناپذیر از پشتیبانی شبکههای مبتنی بر Active Directory است. هرچه این فرآیند ساختارمندتر و تجربهمحورتر انجام شود، پایداری، امنیت و بهرهوری کل شبکه افزایش خواهد یافت.

۱. چرا GPO ساخته شده ولی اصلاً اعمال نمیشود؟

در اغلب موارد، GPO به OU صحیح لینک نشده، Scope اشتباه است یا Security Filtering اجازه اجرا نمیدهد. اولین قدم بررسی OU و اجرای gpresult است.

۲. تفاوت gpupdate و gpupdate /force چیست؟

gpupdate فقط تغییرات جدید را Refresh میکند، اما gpupdate /force همه سیاستها را دوباره اعمال میکند. با این حال، هیچکدام دلیل عدم اعمال GPO را مشخص نمیکنند.

۳. چرا gpupdate اجرا میشود ولی تغییری ایجاد نمیشود؟

چون gpupdate ابزار تشخیص نیست. اگر GPO در Scope نباشد، توسط Security Filtering یا WMI Filter رد شود، gpupdate هیچ اثری نخواهد داشت.

۴. بهترین ابزار برای فهمیدن اینکه چرا GPO اعمال نشده چیست؟

ابزار gpresult (بهویژه gpresult /h report.html). این ابزار دقیقاً نشان میدهد کدام GPO اعمال شده، کدام Deny شده و چرا.

۵. WMI Filter چگونه باعث عدم اعمال GPO میشود؟

اگر شرط WMI برقرار نباشد، GPO بدون خطای واضح Skip میشود. این یکی از شایعترین دلایل «اعمال نشدن بیصدا»ی GPO است.

فارسی

فارسی

English

English

ما توی شبکهمون بعضی از Group Policyها روی کلاینتها اعمال نمیشن یا با تأخیر زیاد اجرا میشن. معمولاً مشکل از Replication

هست یا تنظیمات خود GPO هم میتونه عاملش باشه؟

هر دو مورد میتونه علت باشه. تأخیر یا اعمال نشدن Group Policy معمولا به Replication بین Domain Controllerها، خطای DNS، یا لینک اشتباه GPO مربوط میشه. بررسی gpresult، وضعیت Replication و ترتیب Link شدن GPOها سریعترین راه برای پیدا کردن ریشه مشکل هست. اما بهتره برای جلوگیری از اشتباه با متخصص ارتباط بگیرید. تیم کامکو میتونه بهتون کمک کنه.