بررسی انواع حملات لایه دوم در شبکه LAN و روشهای مقابله

Table of Contents

Toggleمقدمه

با رشد روزافزون تهدیدات سایبری و پیچیدهتر شدن ساختار حملات شبکهای، توجه به امنیت در تمامی سطوح معماری شبکه به یک ضرورت اجتنابناپذیر تبدیل شده است. اگرچه لایههای بالاتر شبکه (مانند Application یا Transport) همواره در مرکز توجه مدیران امنیت قرار دارند، اما واقعیت این است که بسیاری از حملات مخرب از طریق لایه دوم مدل OSI، جایی که پروتکلهایی مانند ARP، STP، VLAN و DHCP فعالیت میکنند، اجرا میشوند.

لایه دوم (Data Link Layer) در مدل مرجع OSI مسئولیت انتقال دادهها بین دو گرهی متصل به یک لینک فیزیکی (مانند دو دستگاه متصل به یک سوئیچ) را بر عهده دارد. در این لایه، آدرسدهی بر اساس MAC Address انجام میشود و پروتکلهایی مانند ARP، STP، CDP و پروتکلهای مرتبط با VLAN نقش کلیدی ایفا میکنند.

برخلاف تصور بسیاری از مدیران شبکه، لایه دوم فقط یک مسیر ساده برای عبور داده نیست. این لایه کنترل دسترسی به رسانه (MAC)، تشخیص خطا (CRC) و فریمبندی دادهها را انجام میدهد. در شبکههای LAN مبتنی بر اترنت، این لایه اغلب توسط سوئیچها مدیریت میشود.

از آنجایی که سوئیچها عموماً دادهها را بدون بررسی محتوای بسته و بدون احراز هویت کاربران منتقل میکنند، امنیت لایه دوم بسیار حیاتی اما نادیده گرفتهشده است. حملاتی که در این سطح اجرا میشوند، معمولاً نیازی به دسترسی سطح بالا ندارند و با ابزارهایی ساده قابل پیادهسازی هستند.

به همین دلیل است که بسیاری از سازمانهایی که تصور میکنند ساختار امنی دارند، در واقع در برابر حملات لایه دوم شبکه بهطور کامل آسیبپذیر هستند. آگاهی دقیق از نقش این لایه و اتخاذ سیاستهای امنیتی مانند Port Security، BPDU Guard، DHCP Snooping و Dynamic ARP Inspection، برای هر زیرساخت شبکهای ضروری است.

متأسفانه بسیاری از سازمانها، بهویژه در شبکههای متوسط و بزرگ، از محافظت اصولی این لایه غافل هستند. در حالی که با استقرار سیاستهای امنیتی مناسب در سطح سوئیچ، استفاده از پروتکلهای دفاعی و دریافت خدمات امنیت شبکه از تیمهای تخصصی، میتوان این نقاط ضعف را به نقاط قوت تبدیل کرد.

در این مقاله بهصورت جامع و کاملاً عملیاتی، انواع حملات لایه دوم، نحوه شناسایی آنها و راهکارهای مقابله را بررسی میکنیم تا بتوانید زیرساخت شبکه محلی خود را در برابر تهدیدات داخلی و خارجی ایمنتر کنید.

Layer 2 در مدل OSI چیست و چرا اهمیت دارد؟

لایه دوم (Data Link Layer) در مدل مرجع OSI مسئولیت انتقال دادهها بین دو گرهی متصل به یک لینک فیزیکی (مانند دو دستگاه متصل به یک سوئیچ) را بر عهده دارد. در این لایه، آدرسدهی بر اساس MAC Address انجام میشود و پروتکلهایی مانند ARP، STP، CDP و پروتکلهای مرتبط با VLAN نقش کلیدی ایفا میکنند.

برخلاف تصور بسیاری از مدیران شبکه، لایه دوم فقط یک مسیر ساده برای عبور داده نیست. این لایه کنترل دسترسی به رسانه (MAC)، تشخیص خطا (CRC) و فریمبندی دادهها را انجام میدهد. در شبکههای LAN مبتنی بر اترنت، این لایه اغلب توسط سوئیچها مدیریت میشود.

از آنجایی که سوئیچها عموماً دادهها را بدون بررسی محتوای بسته و بدون احراز هویت کاربران منتقل میکنند، امنیت لایه دوم بسیار حیاتی اما نادیده گرفتهشده است. حملاتی که در این سطح اجرا میشوند، معمولاً نیازی به دسترسی سطح بالا ندارند و با ابزارهایی ساده قابل پیادهسازی هستند.

به همین دلیل است که بسیاری از سازمانهایی که تصور میکنند ساختار امنی دارند، در واقع در برابر حملات لایه دوم شبکه بهطور کامل آسیبپذیر هستند. آگاهی دقیق از نقش این لایه و اتخاذ سیاستهای امنیتی مانند Port Security، BPDU Guard، DHCP Snooping و Dynamic ARP Inspection، برای هر زیرساخت شبکهای ضروری است.

رایجترین حملات Layer 2 در شبکههای LAN و نحوه عملکرد آنها

امنیت شبکه در لایه دوم معمولاً بهاندازه لایههای بالاتر جدی گرفته نمیشود، اما همین لایه میتواند دروازه ورود بسیاری از حملات داخلی باشد. در ادامه، مهمترین حملات لایه دوم شبکه و نحوه عملکرد آنها را بررسی میکنیم:

1. ARP Spoofing (یا ARP Poisoning)

در این حمله، مهاجم با جعل پیامهای ARP، خود را بهعنوان گیتوی شبکه یا سرور اصلی معرفی میکند. این کار باعث میشود ترافیک کاربران به جای مقصد واقعی، به سمت مهاجم هدایت شده و امکان شنود (Sniffing) یا تغییر اطلاعات فراهم شود.

2. MAC Flooding

در این حمله، مهاجم تعداد زیادی آدرس MAC جعلی به سوئیچ ارسال میکند تا جدول CAM (Content Addressable Memory) آن پر شود. زمانی که جدول پر شود، سوئیچ دیگر قادر به نگهداری آدرسها نیست و تمام ترافیک را بهصورت Broadcast ارسال میکند؛ اتفاقی که موجب لو رفتن دادهها و کاهش شدید عملکرد شبکه میشود.

بر اساس مقالهای از Infosec Writeups در مدیوم، حمله MAC Flooding زمانی اتفاق میافتد که مهاجم با ارسال انبوه فریمهای دارای آدرس MAC جعلی، جدول CAM سوئیچ را پر کرده و باعث شود سوئیچ بهجای ارسال هدفمند، ترافیک را به تمام پورتها ارسال کند؛ در نتیجه مهاجم میتواند ترافیک را شنود کند.

3. VLAN Hopping

این نوع حمله از ضعف پیکربندی VLAN بهره میبرد. مهاجم با ساختن بستههای خاص (Tagged Packets)، میتواند به VLANهایی که مجاز به دسترسی به آنها نیست نفوذ کند. این کار معمولاً از طریق سوئیچهای اشتراکگذاری شده یا trunk portها انجام میشود.

4. DHCP Spoofing

در این روش، مهاجم نقش DHCP Server را جعل میکند و به کلاینتها IP و Gateway اشتباهی اختصاص میدهد. نتیجه این است که کاربران به شبکه جعلی وصل شده و کل ترافیک قابل کنترل توسط مهاجم خواهد بود.

5. STP Manipulation

در شبکههایی که از پروتکل STP (Spanning Tree Protocol) استفاده میکنند، مهاجم میتواند با ارسال BPDU جعلی خود را بهعنوان Root Bridge معرفی کند و مسیر ترافیک را به نفع خود تغییر دهد.

جدول دلایل آسیبپذیری لایه دوم شبکه

| عامل آسیبپذیری | توضیحات تخصصی |

|---|---|

| اعتماد پیشفرض به دستگاهها | بسیاری از سوئیچها بهصورت پیشفرض تمام دستگاههای متصل را بدون احراز هویت میپذیرند. |

| نبود فیلترینگ در سوئیچها | عدم محدودیت در پذیرش آدرس MAC جدید، منجر به پذیرش MACهای جعلی توسط سوئیچ میشود. |

| عدم استفاده از احراز هویت در سطح پورت | عدم پیادهسازی پروتکلهایی مانند 802.1X اجازه دسترسی آزادانه به شبکه را میدهد. |

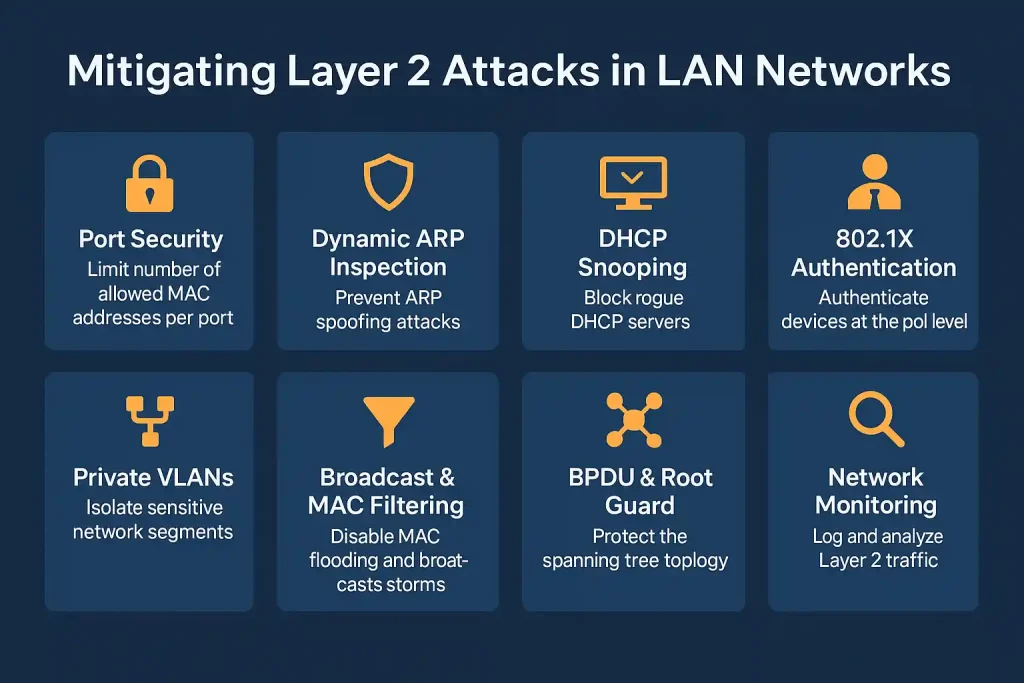

چکلیست مقابله با حملات Layer 2 در شبکههای LAN

- فعالسازی Port Security روی سوئیچها برای محدود کردن تعداد MAC مجاز در هر پورت

- استفاده از Dynamic ARP Inspection (DAI) برای جلوگیری از حملات ARP Spoofing

- فعالسازی DHCP Snooping برای ممانعت از DHCP Rogue و اختصاص IP غیرمجاز

- پیادهسازی 802.1X Port-Based Authentication برای احراز هویت دستگاهها

- استفاده از Private VLANs جهت جداسازی ارتباط مستقیم بین کلاینتها در یک VLAN

- جلوگیری از MAC Flooding با فیلترینگ و محدودسازی Broadcasts و Unknown Unicast

- فعال کردن BPDU Guard و Root Guard برای محافظت از ساختار Spanning Tree

- مانیتورینگ مستمر لاگهای شبکه و تحلیل ترافیک با ابزارهایی مانند SIEM

- آموزش پرسنل شبکه درباره تهدیدات Layer 2 و روشهای شناسایی نفوذ

نتیجهگیری

حملات Layer 2 به دلیل ساختار ذاتی شبکههای LAN و سطح پایین کنترل در لایه دوم، جزو خطرناکترین تهدیدات امنیتی برای سازمانها محسوب میشوند. از آنجا که این نوع حملات اغلب بدون نیاز به دسترسی مستقیم به تجهیزات اصلی شبکه اجرا میشوند، شناسایی آنها دشوار و خسارتهای ناشی از آن گسترده است. راهکارهایی مانند فعالسازی Port Security، احراز هویت 802.1X، استفاده از DHCP Snooping و نظارت مداوم روی ترافیک شبکه، تنها بخشی از اقدامات ضروری برای محافظت مؤثر در برابر این تهدیدات هستند.

در نهایت، سازمانهایی که در کلانشهری مانند تهران فعالیت میکنند، برای کاهش ریسکهای امنیتی و ارتقای سطح ایمنی شبکههای داخلی خود، نیازمند مشاوره و خدمات حرفهای امنیت شبکه در تهران هستند. تیمهای تخصصی با تجربه در پیکربندی، نظارت و ایمنسازی لایههای حساس شبکه، میتوانند از بروز تهدیدات جلوگیری کرده و یک زیرساخت پایدار و مطمئن فراهم کنند.

حملات Layer 2 چیست؟

حملاتی هستند که در لایه دوم شبکه (Data Link) رخ میدهند و اغلب شامل جعل آدرسها یا ارسال ترافیک مخرب از طریق سوئیچها میشوند.

چرا لایه دوم آسیبپذیرتر است؟

چون در بسیاری از شبکهها اعتماد پیشفرض به دستگاهها وجود دارد و فیلترینگ یا احراز هویت در سطح پورت اعمال نمیشود.

رایجترین حمله Layer 2 کدام است؟

ARP Spoofing که باعث شنود اطلاعات یا هدایت ترافیک به سمت مهاجم میشود.

چطور میتوان جلوی این حملات را گرفت؟

با تنظیم Port Security، استفاده از 802.1X، فعالسازی DHCP Snooping و مانیتورینگ مداوم شبکه.

آیا برای مقابله با حملات Layer 2 به تجهیزات خاص نیاز است؟

خیر، بسیاری از سوئیچهای مدیریتی قابلیتهای لازم را دارند، فقط باید بهدرستی پیکربندی شوند.

فارسی

فارسی

English

English