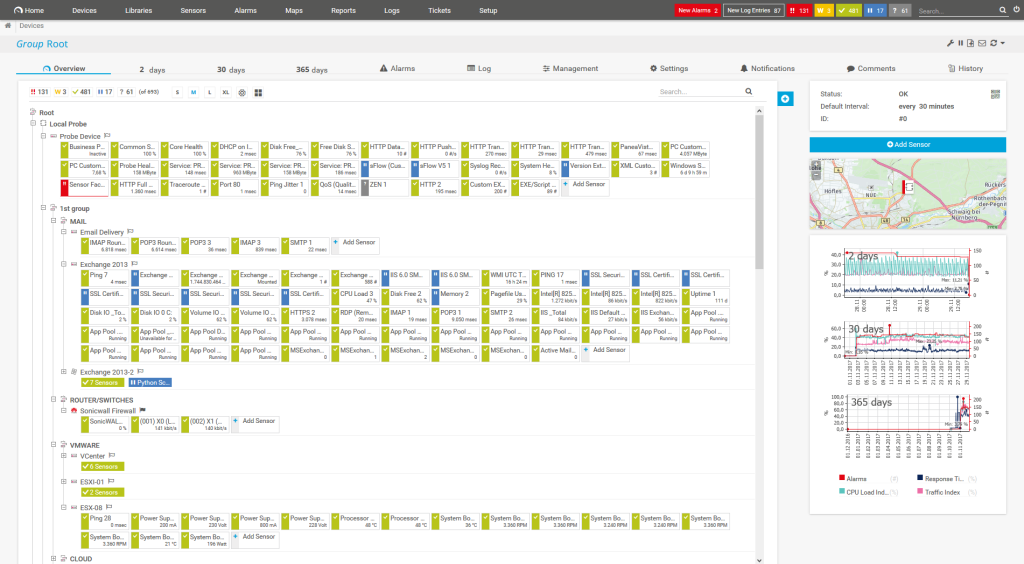

مانیتورینگ پیشرفته Active Directory با PRTG

Active Directory قلب تپنده زیرساخت شبکههای مبتنی بر ویندوز است؛ از احراز هویت کاربران و اعمال Group Policy گرفته تا دسترسی به منابع حیاتی سازمان. با این حال، بسیاری از مشکلات Active Directory زمانی بروز میکنند که هیچ خطای واضحی در Event Viewer دیده نمیشود؛ لاگین کاربران کند میشود، تأخیرهای مقطعی در احراز هویت رخ میدهد و Domain Controllerها در ظاهر سالم اما در عمل ناکارآمد هستند.

در چنین شرایطی، مانیتورینگ سنتی که صرفاً روی Up بودن سرورها یا مصرف CPU تمرکز دارد، دیگر پاسخگو نیست. آنچه مدیران شبکه و تیمهای خدمات شبکه به آن نیاز دارند، دید عمیقتری نسبت به عملکرد واقعی Domain Controller، سلامت Replication، پاسخدهی DNS و زمان تأخیر فرآیند Authentication است؛ شاخصهایی که اگر بهدرستی رصد نشوند، میتوانند به اختلالهای زنجیرهای در کل شبکه منجر شوند.

در این مقاله، به سراغ مانیتورینگ پیشرفته Active Directory با PRTG میرویم؛ رویکردی که بهجای واکنش بعد از بروز مشکل، امکان شناسایی گلوگاهها و ناهنجاریها را پیش از تأثیرگذاری روی کاربران نهایی فراهم میکند. هدف این راهنما ارائه یک نگاه عملی، دقیق و قابل اجرا برای مدیران شبکهای است که میخواهند کیفیت، پایداری و بهرهوری زیرساخت احراز هویت سازمان را بهصورت حرفهای کنترل کنند.

Table of Contents

Toggleچرا مانیتورینگ Active Directory حیاتی است؟

Active Directory فقط یک سرویس احراز هویت نیست؛ بلکه ستون فقرات تمام تعاملات کاربران، سیستمها و سرویسها در یک شبکه مبتنی بر ویندوز محسوب میشود. هر درخواست لاگین، هر اجرای Group Policy، هر دسترسی به فایلسرور یا سرویس داخلی، مستقیماً یا غیرمستقیم به عملکرد صحیح Active Directory وابسته است. به همین دلیل، کوچکترین اختلال یا تأخیر در AD میتواند اثری چندبرابری روی کل شبکه داشته باشد.

“Active Directory is a critical component of most enterprise IT infrastructures. Issues with domain controllers, replication, or authentication can have widespread impact across the entire organization.”

— Microsoft Learn, Active Directory documentation

https://learn.microsoft.com/en-us/windows-server/identity/ad-ds/active-directory-domain-services

ترجمه فارسی:

«Active Directory یکی از اجزای حیاتی زیرساختهای IT سازمانی است. بروز مشکل در Domain Controllerها، فرآیند Replication یا احراز هویت میتواند تأثیر گستردهای بر کل سازمان داشته باشد.»

۱. بسیاری از مشکلات Active Directory بیصدا رخ میدهند

برخلاف Crash یا Down شدن یک سرور، مشکلات Active Directory اغلب بهصورت تدریجی و بدون خطای واضح ظاهر میشوند:

- افزایش زمان لاگین کاربران

- تأخیرهای مقطعی در احراز هویت

- اعمال نشدن یا دیر اعمال شدن Group Policy

- رفتار ناپایدار سرویسهای وابسته به AD

بدون مانیتورینگ هدفمند، این نشانهها معمولاً زمانی جدی گرفته میشوند که نارضایتی کاربران به اوج رسیده است.

۲. سلامت ظاهری Domain Controller کافی نیست

یک Domain Controller ممکن است:

- روشن باشد

- CPU و RAM نرمالی داشته باشد

- هیچ Error بحرانی در Event Viewer نشان ندهد

اما در عین حال:

- Replication آن دچار تأخیر باشد

- DNS پاسخدهی کندی داشته باشد

- Kerberos یا LDAP با Latency بالا کار کند

مانیتورینگ Active Directory باید فراتر از «Up بودن DC» باشد و روی کیفیت سرویسدهی تمرکز کند، نه صرفاً در دسترسبودن.

۳. تأخیر در Authentication مستقیماً تجربه کاربر را تخریب میکند

از دید کاربر نهایی، Active Directory دیده نمیشود؛ چیزی که دیده میشود:

- Login Slow

- Waiting for Group Policy

- Delay در باز شدن Desktop یا نرمافزارها

این تأخیرها اغلب ریشه در:

- Replication ضعیف

- DNS ناسالم

- Overload شدن DC

- مشکلات شبکهای پنهان

دارند؛ مسائلی که فقط با مانیتورینگ مداوم و تحلیلی قابل شناسایی هستند.

۴. مانیتورینگ پیشگیرانه، جایگزین Troubleshooting واکنشی

بدون مانیتورینگ، تیم IT همیشه در حالت واکنش است:

- کاربر گزارش میدهد

- مشکل بررسی میشود

- زمان از دست میرود

اما مانیتورینگ Active Directory این الگو را تغییر میدهد:

- شناسایی گلوگاه قبل از بحران

- تشخیص الگوهای غیرعادی در ساعات خاص

- جلوگیری از اختلال گسترده با اقدام زودهنگام

این دقیقاً نقطهای است که مانیتورینگ از یک ابزار لوکس به یک ضرورت عملیاتی تبدیل میشود.

۵. Active Directory نقطه مشترک تمام سرویسهای شبکه است

سرویسهایی مانند:

- File Server

- Exchange

- SQL

- VPN

- Remote Desktop

- Application Server

همگی به AD وابستهاند. ضعف در Active Directory بهمعنای ایجاد اختلال زنجیرهای در کل زیرساخت است. به همین دلیل، مانیتورینگ AD در واقع مانیتورینگ سلامت کل شبکه است.

PRTG چیست و چرا برای مانیتورینگ Active Directory انتخاب مناسبی است؟

معرفی کوتاه PRTG از دید مدیر شبکه

PRTG یک پلتفرم مانیتورینگ متمرکز است که به مدیر شبکه اجازه میدهد وضعیت واقعی سرویسها، سرورها و زیرساخت شبکه را بهصورت لحظهای و مبتنی بر شاخصهای قابل اندازهگیری بررسی کند. برخلاف ابزارهای سنتی که بیشتر بعد از بروز خطا اطلاع میدهند، PRTG برای تشخیص زودهنگام ناهنجاریها طراحی شده است.

از دید یک مدیر شبکه، ارزش PRTG در این است که:

- دادهها را از منابع مختلف (سیستمعامل، سرویسها، شبکه) یکپارچه میکند

- وضعیت سلامت را بهجای لاگهای پراکنده، در قالب سنسورهای مشخص نمایش میدهد

- امکان تعریف Threshold و Alert هدفمند را فراهم میکند

در مانیتورینگ Active Directory، PRTG نقش یک دیدبان دائمی را بازی میکند؛ نه صرفاً یک ابزار بررسی خطا.

مزیت PRTG نسبت به مانیتورینگ سنتی با Event Viewer

Event Viewer ابزاری ضروری اما واکنشی است. یعنی:

- خطا بعد از وقوع ثبت میشود

- تحلیل نیاز به جستوجو میان حجم زیادی از لاگ دارد

- ارتباط بین رخدادها همیشه واضح نیست

در مقابل، PRTG:

- شاخصها را قبل از رسیدن به نقطه بحرانی رصد میکند

- روندها را بهصورت گرافیکی نمایش میدهد

- امکان تشخیص الگوهای تکرارشونده (مثلاً کندی لاگین در ساعات خاص) را فراهم میکند

به بیان ساده، Event Viewer میگوید «چه اتفاقی افتاده»، اما PRTG کمک میکند بفهمید چه چیزی در حال بد شدن است و چه زمانی باید اقدام کرد.

تفاوت Monitoring فعال (Active) و غیرفعال (Passive)

یکی از دلایل اصلی برتری PRTG در مانیتورینگ Active Directory، پشتیبانی همزمان از دو رویکرد مانیتورینگ است:

مانیتورینگ غیرفعال (Passive Monitoring)

در این حالت:

- ابزار فقط منتظر دریافت لاگ یا Event میماند

- تشخیص مشکل وابسته به ثبت خطا توسط سیستم است

- برای بررسی رخدادهای گذشته مناسب است

Event Viewer نمونهای از مانیتورینگ غیرفعال محسوب میشود.

مانیتورینگ فعال (Active Monitoring)

در مانیتورینگ فعال:

- سیستم بهصورت دورهای وضعیت سرویسها را تست میکند

- زمان پاسخدهی، Latency و Availability اندازهگیری میشود

- اختلالها حتی قبل از ثبت Error شناسایی میشوند

PRTG با استفاده از سنسورهایی مانند LDAP، DNS، Replication و Performance Counter، بهصورت فعال سلامت Active Directory را بررسی میکند.

چرا این تفاوت برای Active Directory حیاتی است؟

Active Directory ممکن است در ظاهر سالم باشد، اما:

- Authentication کند شود

- Replication عقب بیفتد

- DNS پاسخدهی ناپایداری داشته باشد

این مشکلات معمولاً قبل از ثبت خطا قابل تشخیص هستند؛ دقیقاً همان نقطهای که مانیتورینگ فعال PRTG ارزش خود را نشان میدهد.

چه شاخصهایی در Domain Controller باید مانیتور شوند؟

مانیتورینگ مؤثر Active Directory فقط به این معنا نیست که Domain Controller روشن باشد. بسیاری از مشکلات AD زمانی رخ میدهند که DC از نظر سیستمعامل در وضعیت عادی قرار دارد، اما کیفیت سرویسدهی آن افت کرده است. به همین دلیل، شاخصهایی که در این بخش بررسی میشوند، مستقیماً با تجربه کاربر، سرعت احراز هویت و پایداری کل شبکه در ارتباط هستند.

سلامت و در دسترسبودن Domain Controller

اولین و پایهایترین لایه مانیتورینگ، بررسی در دسترسبودن DC است؛ اما این لایه بهتنهایی کافی نیست و باید عمیقتر دیده شود.

Up/Down Status

این شاخص نشان میدهد که آیا Domain Controller:

- روشن است

- به شبکه پاسخ میدهد

- قابل دسترس برای کلاینتهاست یا خیر

Down شدن DC معمولاً سریع تشخیص داده میشود، اما مشکل اصلی زمانی است که DC Up است ولی عملکرد مناسبی ندارد.

Response Time

Response Time مشخص میکند که Domain Controller با چه سرعتی به درخواستها پاسخ میدهد. افزایش تدریجی Response Time میتواند نشانهای از:

- Overload شدن DC

- مشکلات شبکهای

- اختلال در DNS یا Replication

باشد؛ حتی زمانی که هیچ خطای مستقیمی ثبت نشده است.

Service Availability

در این بخش، سرویسهای حیاتی AD باید بهصورت مستقل مانیتور شوند، از جمله:

- Active Directory Domain Services

- DNS Server

- Kerberos Key Distribution Center (KDC)

- Netlogon

در دسترس نبودن یا Restart شدن مکرر هرکدام از این سرویسها میتواند باعث اختلال مستقیم در Authentication شود.

مانیتورینگ Replication در Active Directory

Replication ستون فقرات Active Directory در محیطهای چند DC است. هرگونه اختلال در Replication بهصورت غیرمستقیم اما جدی روی احراز هویت و اعمال سیاستها تأثیر میگذارد.

Replication Latency

Replication Latency نشان میدهد که تغییرات با چه تأخیری بین Domain Controllerها منتقل میشوند. Latency بالا میتواند باعث شود:

- تغییر رمز عبور کاربر بهموقع اعمال نشود

- Group Policyها ناهماهنگ شوند

- کاربران در DCهای مختلف رفتار متفاوتی تجربه کنند

مانیتورینگ این شاخص به شناسایی DCهای مشکلدار کمک میکند.

خطاهای بین DCها

خطاهای Replication معمولاً به دلایل زیر رخ میدهند:

- مشکل شبکه بین سایتها

- DNS ناسالم

- Permission یا Authentication Issue بین DCها

این خطاها اگر بهموقع تشخیص داده نشوند، میتوانند بهتدریج باعث ناپایداری کل ساختار AD شوند.

تأثیر Replication ضعیف روی Authentication

Replication ضعیف باعث میشود اطلاعات کاربر یا سرویس:

- در DCهای مختلف ناسازگار باشد

- با تأخیر در دسترس قرار گیرد

- منجر به Login Failure یا Login Delay شود

در بسیاری از سناریوهای واقعی، مشکل Authentication نه به خود Kerberos، بلکه به Replication ناقص برمیگردد.

بررسی سلامت DNS وابسته به Active Directory

Active Directory بدون DNS عملاً کار نمیکند. بسیاری از مشکلات AD در ظاهر به Authentication یا GPO مربوط هستند، اما ریشه آنها در DNS است.

DNS Query Time

DNS Query Time مشخص میکند که DC یا کلاینتها با چه سرعتی نامها را Resolve میکنند. افزایش زمان پاسخ DNS میتواند باعث:

- کندی لاگین

- Timeout در Authentication

- اختلال در ارتباط با DC مناسب

شود، حتی اگر DNS Server فعال باشد.

Dynamic Updates

Dynamic DNS Updates برای ثبت خودکار رکوردهای AD ضروری هستند. اختلال در این فرآیند میتواند باعث شود:

- رکوردهای DC بهروز نباشند

- کلاینتها به DC اشتباه هدایت شوند

- Replication و Authentication دچار اختلال شود

مانیتورینگ این بخش به شناسایی مشکلات ثبت رکورد کمک میکند.

SRV Record Availability

رکوردهای SRV مسیر ارتباطی کلاینتها با Domain Controller، Kerberos و LDAP هستند. نبود یا نادرست بودن این رکوردها میتواند باعث شود:

- کلاینت DC را پیدا نکند

- Authentication با تأخیر یا خطا انجام شود

- لاگین کاربران غیرقابل پیشبینی شود

بررسی Availability رکوردهای SRV یکی از مهمترین بخشهای مانیتورینگ DNS در AD است.

| دسته شاخص | متریک قابل مانیتور | توضیح فنی | پیامد عدم مانیتورینگ |

|---|---|---|---|

| سلامت DC | Up / Down Status | بررسی در دسترسبودن Domain Controller در شبکه | عدم احراز هویت کاربران، اختلال گسترده |

| سلامت DC | Response Time | زمان پاسخ DC به درخواستهای شبکه و سرویسها | کندی لاگین، تأخیر در GPO |

| سلامت DC | Service Availability | وضعیت سرویسهای AD DS، DNS، KDC و Netlogon | Login Failure، Kerberos Error |

| Replication | Replication Latency | میزان تأخیر انتقال تغییرات بین DCها | ناهماهنگی دادهها، Authentication ناپایدار |

| Replication | Replication Errors | خطاهای ارتباطی و منطقی بین DCها | شکست Replication، اختلال زنجیرهای |

| Replication | Replication Consistency | همسانبودن دادهها بین DCها | رفتار متفاوت کاربران در سایتهای مختلف |

| DNS وابسته به AD | DNS Query Time | زمان پاسخ DNS برای Resolve نامها | Login Slow، Timeout |

| DNS وابسته به AD | Dynamic DNS Updates | ثبت خودکار رکوردهای AD در DNS | هدایت اشتباه کلاینتها |

| DNS وابسته به AD | SRV Record Availability | در دسترسبودن رکوردهای حیاتی Kerberos و LDAP | عدم یافتن DC، خطای احراز هویت |

ردیابی تأخیر احراز هویت کاربران (Authentication Latency)

Authentication Latency یکی از پنهانترین اما مخربترین مشکلات Active Directory است. در این حالت، هیچ سرویس مشخصی Down نیست، هیچ خطای بحرانی ثبت نمیشود، اما تجربه کاربر بهوضوح افت میکند. دقیقاً به همین دلیل، ردیابی تأخیر احراز هویت بدون مانیتورینگ هدفمند تقریباً غیرممکن است.

Authentication Delay چیست و چگونه خودش را نشان میدهد؟

Authentication Delay به فاصله زمانی بین درخواست احراز هویت کاربر و دریافت پاسخ معتبر از Domain Controller گفته میشود. این تأخیر معمولاً بهصورت مستقیم در لاگها دیده نمیشود، اما اثر آن در رفتار سیستم کاملاً مشهود است.

Login Slow

کاربر نام کاربری و رمز عبور را وارد میکند، اما:

- صفحه لاگین چندین ثانیه یا حتی دقیقه متوقف میماند

- پیامهایی مثل Applying user settings یا Welcome طولانی میشوند

- Desktop با تأخیر بارگذاری میشود

در بسیاری از موارد، این کندی به اشتباه به سیستم کاربر یا منابع سختافزاری نسبت داده میشود، در حالی که ریشه آن در پاسخدهی Domain Controller است.

Delay در دسترسی به منابع

حتی بعد از لاگین موفق، کاربر ممکن است با تأخیر در:

- دسترسی به File Server

- اجرای نرمافزارهای تحت Domain

- اتصال به Printer یا Shareهای شبکه

مواجه شود. این تأخیرها معمولاً به این دلیل رخ میدهند که Authentication یا Authorization بهطور کامل و سریع انجام نشده است.

Timeoutهای پراکنده

یکی از نشانههای خطرناک Authentication Latency، Timeoutهای غیرقابل پیشبینی است:

- یک بار لاگین سریع انجام میشود

- بار دیگر همان کاربر با همان سیستم با Timeout مواجه میشود

این رفتار ناپایدار معمولاً ناشی از:

- بار نامتوازن روی DCها

- Replication ناقص

- DNS ناسالم یا کند

است.

نقش Kerberos و LDAP در زمان لاگین

فرآیند احراز هویت در Active Directory متکی به دو مؤلفه اصلی است: Kerberos و LDAP. هرگونه تأخیر در هرکدام از این دو، مستقیماً زمان لاگین کاربر را افزایش میدهد.

Kerberos Ticket Response Time

Kerberos مسئول صدور Ticket برای احراز هویت امن است. اگر Domain Controller:

- تحت بار بالا باشد

- دچار مشکل Replication باشد

- نتواند بهموقع پاسخ دهد

زمان صدور Ticket افزایش پیدا میکند. نتیجه این تأخیر، Login Slow و Timeoutهای Kerberos است؛ حتی اگر رمز عبور صحیح باشد.

LDAP Bind Time

LDAP برای اعتبارسنجی و Query اطلاعات کاربر استفاده میشود. افزایش LDAP Bind Time میتواند ناشی از:

- کندی DNS

- بار پردازشی روی DC

- مشکلات شبکه بین Client و DC

باشد. LDAP Bind Time بالا معمولاً بهصورت تأخیر در دسترسی به منابع و اجرای Policyها خود را نشان میدهد.

چرا Authentication Latency باید مانیتور شود، نه فقط عیبیابی؟

Authentication Delay معمولاً زمانی گزارش میشود که:

- کاربران ناراضی شدهاند

- مشکل بهصورت گسترده دیده میشود

- پیدا کردن ریشه آن زمانبر شده است

مانیتورینگ شاخصهایی مثل Kerberos Response Time و LDAP Bind Time با PRTG این امکان را میدهد که:

- افزایش تدریجی تأخیر قبل از بحران شناسایی شود

- گلوگاه واقعی مشخص شود (Kerberos، LDAP، DNS یا Replication)

- اقدام اصلاحی قبل از تأثیر روی کاربران انجام شود

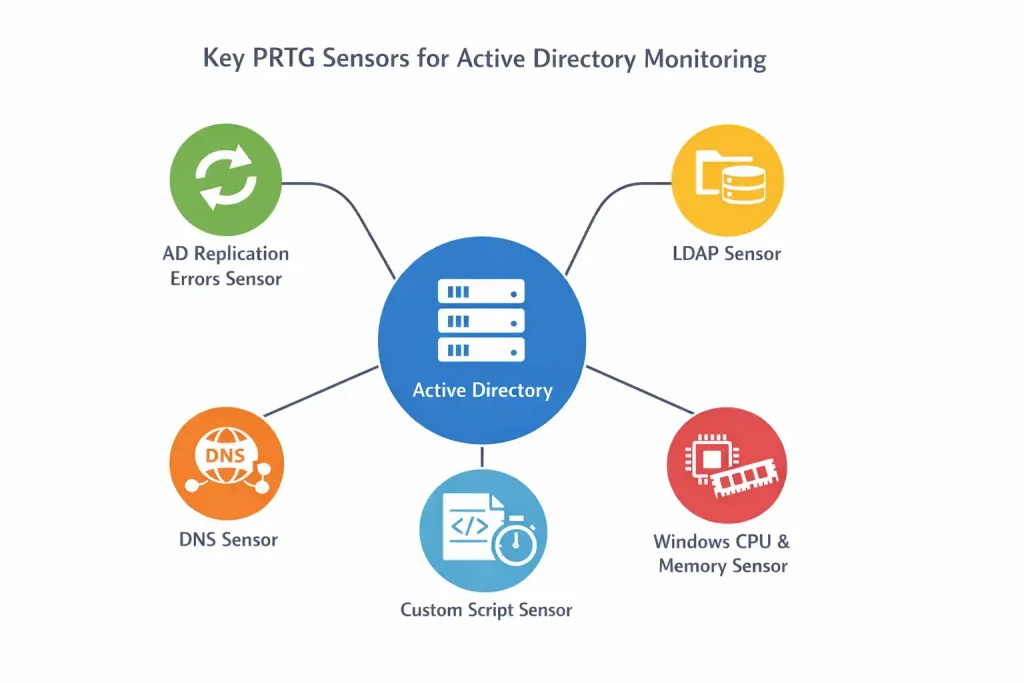

سنسورهای کلیدی PRTG برای مانیتورینگ Active Directory

مانیتورینگ مؤثر Active Directory زمانی اتفاق میافتد که سنسورها مستقیماً به ریشه مشکلات عملیاتی وصل باشند، نه صرفاً شاخصهای عمومی. سنسورهای معرفیشده در این بخش، دقیقاً همان نقاطی را پوشش میدهند که بیشترین تأثیر را روی Authentication، Replication و تجربه کاربر دارند.

Active Directory Replication Errors Sensor

این سنسور برای شناسایی خطاهای Replication بین Domain Controllerها استفاده میشود؛ یکی از شایعترین و در عین حال نادیدهگرفتهشدهترین مشکلات AD.

کاربردهای اصلی:

- تشخیص Replication Failure بین DCها

- شناسایی DCهایی که از بقیه عقب ماندهاند

- جلوگیری از ناهماهنگی دادهها در AD

چرا حیاتی است؟

Replication ناقص مستقیماً باعث:

- تأخیر در اعمال تغییرات کاربری

- اختلال در Authentication

- رفتار ناپایدار لاگین کاربران

میشود؛ حتی زمانی که DCها ظاهراً سالم هستند.

LDAP Sensor

LDAP Sensor زمان پاسخدهی و دسترسپذیری سرویس LDAP را بررسی میکند؛ سرویسی که تقریباً تمام عملیات احراز هویت و Queryهای AD به آن وابستهاند.

چه چیزی را مانیتور میکند؟

- LDAP Bind Time

- Availability سرویس LDAP

- Latency در Queryهای دایرکتوری

اهمیت عملی:

افزایش LDAP Bind Time یکی از دلایل اصلی:

- Login Slow

- Delay در دسترسی به منابع

- Timeoutهای پراکنده

است که بدون این سنسور بهسختی قابل تشخیص است.

Windows CPU / Memory Sensor روی Domain Controller

این سنسورها وضعیت منابع سیستمعامل DC را بررسی میکنند؛ اما نه بهعنوان هدف نهایی، بلکه برای تفسیر صحیح سایر دادهها.

کاربردها:

- تشخیص Overload پردازشی DC

- بررسی Memory Pressure در ساعات شلوغ

- ارتباط دادن Authentication Latency با مصرف منابع

نکته حرفهای:

Authentication Delay اغلب نتیجه مستقیم کمبود منابع نیست، بلکه نتیجه رقابت پردازشی Kerberos، LDAP و DNS روی DC است. این سنسورها کمک میکنند ریشه واقعی مشکل را تشخیص دهید.

DNS Sensor

DNS Sensor سلامت DNS Server وابسته به Active Directory را بررسی میکند؛ یکی از حیاتیترین بخشهای زیرساخت AD.

موارد قابل مانیتور:

- DNS Query Response Time

- Availability سرویس DNS

- خطاهای Resolve نامها

چرا مهم است؟

بسیاری از مشکلاتی که بهعنوان:

- Authentication Issue

- Replication Error

- GPO Failure

شناخته میشوند، در واقع ریشه در DNS ناسالم دارند. DNS Sensor این گلوگاه پنهان را آشکار میکند.

Custom Script Sensor برای Authentication Time

این سنسور قدرتمندترین ابزار برای ردیابی مستقیم Authentication Latency است.

چه کاری انجام میدهد؟

- اجرای اسکریپت سفارشی (PowerShell یا Batch)

- اندازهگیری زمان واقعی احراز هویت

- شبیهسازی لاگین یا Query واقعی

مزیت کلیدی:

بهجای تفسیر غیرمستقیم دادهها، خود فرآیند Authentication اندازهگیری میشود. این دقیقترین روش برای تشخیص:

- Kerberos Delay

- LDAP Latency

- تأثیر بار شبکه یا DC

سناریوهای واقعی کشف مشکل Active Directory با PRTG

در بسیاری از شبکههای سازمانی، مشکلات Active Directory بهصورت واضح و با Error مشخص ظاهر نمیشوند. اتفاقاً خطرناکترین سناریوها همانهایی هستند که همهچیز ظاهراً سالم است اما تجربه کاربر بهتدریج افت میکند. در این بخش، سه سناریوی واقعی را بررسی میکنیم که PRTG نقش کلیدی در شناسایی ریشه مشکل داشته است.

کندی لاگین بدون خطای ظاهری

در این سناریو، کاربران از کند شدن لاگین شکایت دارند، اما:

- Domain Controllerها Up هستند

- Event Viewer خطای بحرانی نشان نمیدهد

- CPU و RAM در ظاهر نرمال است

با فعالسازی سنسورهای LDAP و Custom Script برای Authentication Time در PRTG مشخص میشود که:

- LDAP Bind Time در ساعات خاص افزایش پیدا میکند

- Kerberos Ticket Response Time بهصورت مقطعی بالا میرود

این دادهها نشان میدهد که مشکل نه از سیستم کاربر، بلکه از Latency در پاسخدهی AD است؛ مسئلهای که بدون مانیتورینگ فعال تقریباً غیرقابل تشخیص است.

مشکل Replication که فقط در ساعات شلوغ دیده میشود

در این سناریو، Replication بین Domain Controllerها در بیشتر ساعات روز سالم است، اما:

- در ساعات کاری پرترافیک

- یا هنگام Backup و Jobهای زمانبندیشده

اختلالهای مقطعی ایجاد میشود.

PRTG با مانیتورینگ Replication Latency و Replication Errors نشان میدهد که:

- تأخیر Replication فقط در بازههای زمانی خاص افزایش مییابد

- یکی از DCها در زمان Peak Load از بقیه عقب میماند

این مشکل در بررسیهای مقطعی یا دستی دیده نمیشود و فقط با تحلیل روند (Trend Analysis) قابل کشف است.

تأخیر احراز هویت ناشی از DNS نه خود Active Directory

یکی از رایجترین سناریوهای اشتباه تشخیص، زمانی است که همه تصور میکنند مشکل از Active Directory است، در حالی که ریشه آن DNS است.

در این حالت:

- لاگین کاربران کند است

- Authentication گاهی Timeout میشود

- اما سرویسهای AD ظاهراً سالم هستند

PRTG با DNS Sensor نشان میدهد که:

- DNS Query Time افزایش پیدا کرده

- Dynamic DNS Updates با تأخیر انجام میشوند

- برخی SRV Recordها بهموقع Resolve نمیشوند

نتیجه این تحلیل مشخص میکند که تأخیر احراز هویت نه به Kerberos یا LDAP، بلکه به DNS ناسالم یا کند مرتبط است؛ موضوعی که بدون مانیتورینگ هدفمند معمولاً نادیده گرفته میشود.

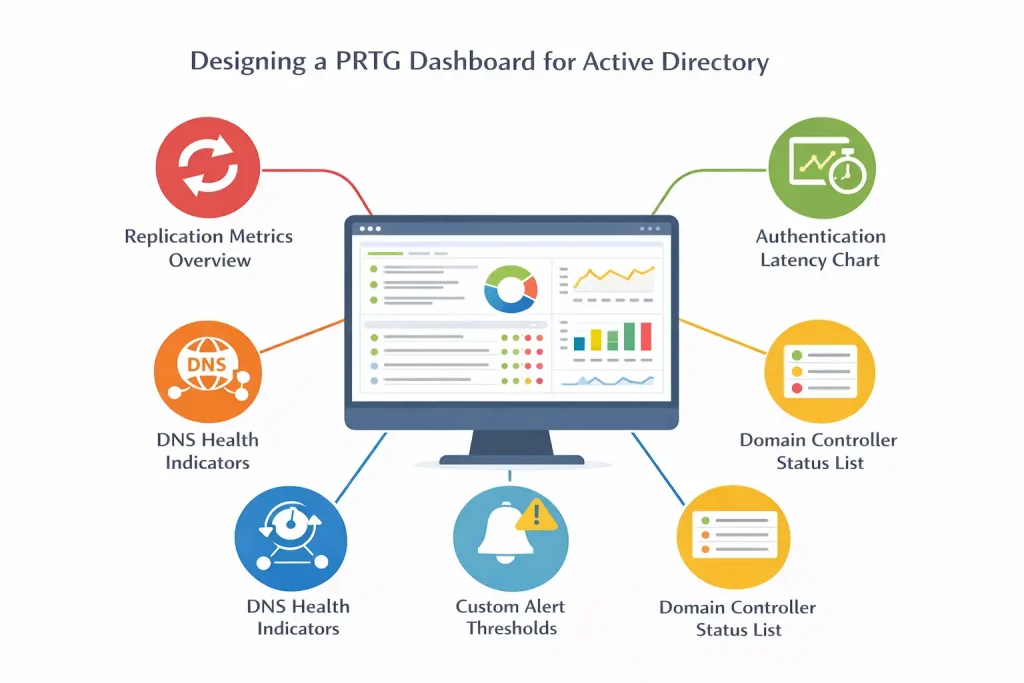

طراحی داشبورد حرفهای PRTG برای Active Directory

داشبورد خوب در PRTG فقط یک نمای زیبا نیست؛ بلکه ابزاری برای تصمیمگیری سریع، تشخیص زودهنگام مشکل و کاهش فشار عملیاتی است. اگر ویجتها درست انتخاب و کنار هم چیده نشوند، حتی دقیقترین سنسورها هم به Alertهای بیارزش تبدیل میشوند.

چه ویجتهایی باید کنار هم باشند؟

در داشبورد مانیتورینگ Active Directory، اصل مهم این است که شاخصهای وابسته به هم در یک نگاه دیده شوند. چیدمان پیشنهادی به این صورت است:

- وضعیت کلی Domain Controllerها

- Up/Down Status هر DC

- Response Time

این بخش باید در بالاترین قسمت داشبورد قرار بگیرد تا در یک نگاه وضعیت کلی مشخص باشد.

- Authentication & Directory Services

- LDAP Response Time

- Kerberos / Authentication Time (Custom Script Sensor)

این ویجتها باید کنار هم باشند تا بتوان ارتباط بین Login Slow و پاسخدهی AD را سریع تشخیص داد.

- Replication Health

- Replication Errors

- Replication Latency بین DCها

این بخش برای محیطهای چند DC حیاتی است و باید بهصورت مستقل دیده شود.

- DNS وابسته به AD

- DNS Query Time

- Availability DNS Service

چون بسیاری از مشکلات AD ریشه DNS دارند، این ویجتها نباید از داشبورد حذف شوند.

- منابع سیستمی DC

- CPU Usage

- Memory Usage

این بخش کمک میکند بفهمید مشکل عملکردی ناشی از Overload است یا خیر، نه اینکه صرفاً مصرف منابع را مانیتور کنید.

Threshold مناسب برای Alert

Alert خوب، Alertی است که وقتی فعال میشود، واقعاً نیاز به اقدام دارد. تنظیم Threshold نامناسب باعث Alarm کاذب و بیتوجهی تیم میشود.

اصول پیشنهادی:

- برای Response Time و Authentication Latency

Threshold را بر اساس Trend نرمال شبکه خودتان تنظیم کنید، نه مقادیر پیشفرض. - برای Replication Errors

حتی یک Error پایدار باید Alert ایجاد کند، چون معمولاً نشانه مشکل جدی است. - برای DNS Query Time

افزایش تدریجی مهمتر از Spike لحظهای است؛ Alert را روی Duration تنظیم کنید، نه فقط مقدار.

نکته حرفهای:

بهتر است Alertها چندمرحلهای باشند (Warning → Error) تا قبل از بحران فرصت واکنش داشته باشید.

جلوگیری از Alert Fatigue

Alert Fatigue زمانی رخ میدهد که:

- Alert زیاد است

- Alertها تکراریاند

- Alertها بدون Context ارسال میشوند

برای جلوگیری از این مشکل:

- Alertها را بر اساس Impact واقعی روی کاربر تنظیم کنید، نه صرفاً تغییر عدد.

- سنسورهای وابسته را Correlation کنید (مثلاً Authentication Latency + LDAP).

- Alertهای شبانه یا ساعات کمکار را جداگانه مدیریت کنید.

- از Alertهای خلاصه (Summary Alert) بهجای دهها پیام تکی استفاده کنید.

هدف داشبورد حرفهای این نیست که «همهچیز را هشدار دهد»، بلکه این است که در زمان درست، هشدار درست را بدهد.

مانیتورینگ Active Directory با PRTG در مقابل ابزارهای دیگر

انتخاب ابزار مانیتورینگ Active Directory فقط یک انتخاب نرمافزاری نیست؛ بلکه انتخاب یک رویکرد عملیاتی است. تفاوت ابزارها زمانی مشخص میشود که بخواهید مشکلات پنهان، تأخیرهای مقطعی و اختلالهای غیرخطی AD را شناسایی کنید.

PRTG در مقابل Native Tools ویندوز

ابزارهای Native ویندوز مانند:

- Event Viewer

- Performance Monitor

- Repadmin

- Dcdiag

برای عیبیابی ضروری هستند، اما ماهیت آنها واکنشی و مقطعی است.

محدودیتهای Native Tools:

- نیاز به بررسی دستی و زمانبر

- عدم دید متمرکز از چند DC

- نبود Alert پیشگیرانه

- دشواری تحلیل روند (Trend)

در مقابل، PRTG:

- دادهها را بهصورت متمرکز جمعآوری میکند

- شاخصها را بهصورت پیوسته مانیتور میکند

- Alertها را قبل از بحران فعال میکند

- امکان تحلیل الگوی رفتاری AD در طول زمان را میدهد

بهعبارت دیگر، Native Tools میگویند چه اتفاقی افتاده، اما PRTG کمک میکند بفهمید چه چیزی در حال بد شدن است.

PRTG در مقابل SCOM

SCOM ابزاری بسیار قدرتمند و Enterprise-level است، اما قدرت آن با پیچیدگی بالا همراه است.

چالشهای رایج SCOM:

- پیادهسازی و نگهداری پیچیده

- نیاز به تخصص عمیق و تیم مجزا

- زمانبر بودن تنظیم Alertهای مؤثر

- Overhead عملیاتی بالا

در مقابل، PRTG:

- راهاندازی سریعتر دارد

- سنسورهای آماده برای AD ارائه میدهد

- یادگیری سادهتری برای تیمهای کوچک و متوسط دارد

- تمرکز بیشتری روی کاربرد عملی روزمره دارد

در بسیاری از سازمانها، SCOM بیش از حد سنگین است برای مشکلی که PRTG با پیچیدگی کمتر حل میکند.

جدول مقایسه ابزارهای مانیتورینگ Active Directory

| معیار مقایسه | Native Tools ویندوز | SCOM | PRTG |

|---|---|---|---|

| نوع مانیتورینگ | واکنشی (Reactive) | پیشرفته و جامع | پیشگیرانه (Proactive) |

| دید متمرکز از چند DC | ❌ | ✅ | ✅ |

| مانیتورینگ Authentication Latency | ❌ | ⚠️ (پیچیده) | ✅ |

| مانیتورینگ Replication | ⚠️ (دستی) | ✅ | ✅ |

| مانیتورینگ DNS وابسته به AD | ⚠️ | ✅ | ✅ |

| Alert پیشگیرانه | ❌ | ✅ | ✅ |

| تحلیل روند (Trend Analysis) | ❌ | ✅ | ✅ |

| سادگی راهاندازی | ✅ | ❌ | ✅ |

| پیچیدگی نگهداری | کم | بسیار زیاد | کم |

| نیاز به تیم تخصصی جداگانه | ❌ | ✅ | ❌ |

| مناسب تیم پشتیبانی شبکه | ❌ | ⚠️ | ✅ |

| Time-to-Value | پایین | بالا | بالا |

| انعطافپذیری در سنسورها | کم | متوسط | بالا |

| هزینه و Overhead عملیاتی | کم | بالا | متوسط |

جمعبندی نهایی

Active Directory قلب عملیاتی زیرساخت شبکههای سازمانی است و هرگونه افت عملکرد در آن، مستقیماً به کندی لاگین کاربران، اختلال در احراز هویت، اعمال نشدن Policyها و نارضایتی گسترده منجر میشود. همانطور که در این مقاله بررسی شد، بسیاری از این مشکلات نه با خطای واضح، بلکه بهصورت تدریجی و پنهان بروز میکنند؛ جایی که مانیتورینگ سنتی دیگر پاسخگو نیست.

استفاده از PRTG برای مانیتورینگ Active Directory این امکان را فراهم میکند که شاخصهای حیاتی مانند سلامت Domain Controller، Replication، DNS و بهویژه Authentication Latency بهصورت مداوم و پیشگیرانه رصد شوند. ترکیب سنسورهای هدفمند، داشبوردهای درست طراحیشده و Alertهای هوشمند، مانیتورینگ را از یک ابزار نمایشی به یک سیستم تصمیمساز تبدیل میکند.

برای سازمانها و تیمهایی که پایداری زیرساخت برایشان حیاتی است، پیادهسازی چنین رویکردی معمولاً نیازمند تجربه عملی، شناخت سناریوهای واقعی و طراحی صحیح مانیتورینگ است؛ دقیقاً همان جایی که نقش یک شرکت پشتیبانی شبکه حرفهای پررنگ میشود. شرکتی که صرفاً به رفع خطاهای لحظهای بسنده نکند، بلکه با مانیتورینگ پیشگیرانه، از بروز بحرانهای پرهزینه جلوگیری کند.

در نهایت، مانیتورینگ پیشرفته Active Directory با PRTG نه یک گزینه لوکس، بلکه بخشی ضروری از مدیریت شبکههای مدرن است؛ رویکردی که کیفیت خدمات IT، رضایت کاربران و پایداری کل سازمان را بهطور محسوسی افزایش میدهد.

۱. آیا PRTG جایگزین ابزارهای داخلی ویندوز برای مانیتورینگ Active Directory است؟

خیر. PRTG جایگزین Event Viewer، Repadmin یا Dcdiag نیست، بلکه آنها را تکمیل میکند. ابزارهای داخلی برای عیبیابی لحظهای ضروری هستند، اما PRTG دید مداوم و پیشگیرانه ارائه میدهد.

۲. Authentication Latency طبیعی در Active Directory چقدر است؟

در شرایط سالم، زمان احراز هویت معمولاً در حد چند صد میلیثانیه است. افزایش مداوم این زمان even بدون خطای واضح نشانه وجود گلوگاه در Kerberos، LDAP، DNS یا Replication است.

۳. آیا PRTG باید روی Domain Controller نصب شود؟

خیر. PRTG بهصورت مرکزی نصب میشود و از طریق سنسورها وضعیت Domain Controllerها را بررسی میکند. نصب PRTG روی DC توصیه نمیشود.

۴. کندی لاگین کاربران همیشه به Active Directory مربوط است؟

نه همیشه. بسیاری از موارد Login Slow ناشی از مشکلات DNS، Replication یا حتی زیرساخت شبکه هستند. مانیتورینگ همزمان این اجزا کمک میکند ریشه واقعی مشکل مشخص شود.

۵. کدام سنسور PRTG برای تشخیص تأخیر احراز هویت مهمتر است؟

ترکیب LDAP Sensor و Custom Script Sensor برای اندازهگیری Authentication Time دقیقترین دید را ارائه میدهد. بررسی جداگانه هرکدام معمولاً تصویر کامل نمیدهد.

فارسی

فارسی

English

English

من برای مانیتورینگ AD تا حالا بیشتر اسکریپتهای دستی و Event Viewer استفاده میکردم. استفاده از PRTG توی محیطهای

Domain-based ارزشش رو داره یا بیشتر برای شبکههای بزرگ جواب میده؟

بله، حتی در شبکههای متوسط هم PRTG برای مانیتورینگ Active Directory خیلی کاربردی هست. سنسورهای آماده AD، DNS و Replication کمک میکنن قبل از مواجه کاربران با مشکل، باگ رفع بشه. در عمل، جایگزین قابلاعتماد و بسیار سریعتری نسبت به بررسی دستی لاگهاست.

ما توی شبکهمون چند تا DC داریم و بعضی وقتها مشکلات لاگین یا Replication دیر متوجه میشه. واقعا مانیتورینگ Active Directory

با PRTG میتونه این خطاها رو زودتر نشون بده یا بیشتر جنبه نمایشی داره؟

بله، Active Directory Monitoring با PRTG کاملا کاربردی و عملیاتیه. با سنسورهای اختصاصی PRTG میشه وضعیت Replication، DNS، LDAP، Time Sync و سلامت Domain Controllerها رو بهصورت لحظهای بررسی کرد و قبل از اینکه دچار مشکل لاگین بشن، خطا رو شناسایی کرد.